| Категории раздела |

|

|

Автомобильные гаджеты, ремонт...

[149]

|

|

Безопасность IT

[29]

|

|

Блоки питания, Power Banks, зарядки...

[316]

|

|

Видеорегистраторы

[128]

|

|

Гаджеты для спорта и здоровья...

[141]

|

|

Гаджеты, аксессуары...

[209]

|

|

Для туризма, охоты, рыбалки...

[16]

|

|

Измерительная техника, инструменты

[490]

|

|

Накопители данных

[173]

|

|

Нетбуки, Ноутбуки, Ультрабуки

[460]

|

|

Мультиварки, блендеры и не только...

[175]

|

|

Планшеты

[386]

|

|

Радар-детекторы

[18]

|

|

Роботы-пылесосы

[28]

|

|

Своими руками

[268]

|

|

Сети, сетевые технологии, оборудование...

[198]

|

|

Смартфоны

[4635]

|

|

Фотокамеры, объективы, искусство фотографии..

[562]

|

|

Умный дом

[71]

|

|

Электронные книги

[107]

|

|

CB, LPD, PMR- связь...

[123]

|

|

DECT, IP-телефоны

[15]

|

|

Drones, boats, cars...

[91]

|

|

electric cars

[28]

|

|

GPS-навигаторы, трекеры...

[49]

|

|

Linux и не только

[3890]

|

|

mini computers и не только...

[274]

|

|

News IT, Это интересно, ликбез...

[200]

|

|

Smart TV, UltraHD, приставки, проекторы...

[225]

|

|

Smart Watch

[148]

|

|

Sound: наушники, плееры, усилители...

[391]

|

|

Windows 10...

[301]

|

|

Windows 11

[37]

|

|  |

|

|

| |  |

| Главная » Безопасность IT

Как защитить свой аккаунт от взлома

Постоянно встречаю сообщения из серии "мою почту взломали", "мой телеграм-канал увели", "получили доступ к моему личному кабинету в банке" и так далее и тому подобное. Во многих случаях люди сами в этом виноваты: они используют крайне примитивные, легко подбираемые пароли, а потом удивляются, что к их конфиденциальной информации кто-то получил доступ или же кто-то увел их аккаунт. Постоянно встречаю сообщения из серии "мою почту взломали", "мой телеграм-канал увели", "получили доступ к моему личному кабинету в банке" и так далее и тому подобное. Во многих случаях люди сами в этом виноваты: они используют крайне примитивные, легко подбираемые пароли, а потом удивляются, что к их конфиденциальной информации кто-то получил доступ или же кто-то увел их аккаунт.

О важности использования устойчивых паролей и о необходимости использовать разные пароли для разных аккаунтов - много раз говорилось, о необходимости использования менеджеров паролей

...

Читать дальше »

|

Грустная правда о безопасности домашнего Wi-Fi

Ксения Шестакова

Вы покупаете дорогой роутер, устанавливаете сложный пароль и никому его не сообщаете, но всё равно замечаете, что скорость порой как-то проседает… Хуже

...

Читать дальше »

|

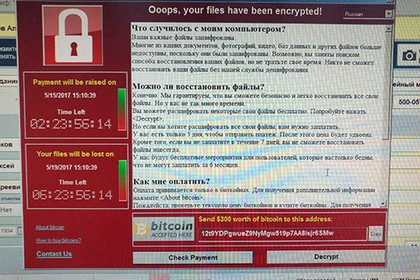

Раскрыты доходы создателей вируса-вымогателя WannaCry

|

Как сохранить анонимность в интернете?

Интернет обладает способностью успокаивать нас мнимым ощущением анонимности. В конце концов, как кто-либо в виртуальном мире может знать, кто вы на самом деле? Правда же заключается в том, что, используя подключение к интернету, вы предоставляете информацию о своем компьютере, географическом положении и посещаемых вами веб-сайтах.

Анонимный просмотр сайтов нужен для того, чтобы обойти технологии, которые позволяют отслеживать вашу активность в интернете. И которые потенциально способны поделиться вашей личной информацией с третьими лицами. Когда вы анонимно просматриваете сайты, никто не знает, кто вы такой, откуда идет подключение и какие сайты вы посещаете.

Когда люди начинают

...

Читать дальше »

|

ФБР заплатило хакерам более $1,3 млн за взлом iPhone

Директор ФБР Джеймс Коуми сказал вчера, что его ведомство заплатило хакерам за взлом iPhone стрелка из Сан-Бернардино «больше, чем он заработает за оставшиеся семь лет до пенсии».

По ведомостям управления США по вопросам управления и бюджета, на январь 2015 года официальная зарплата Коуми составляла $183 тыс. в год. Если Коуми произвёл правильный расчёт, до за оставшиеся до пенсии семь лет и четыре месяца он получит $1,34 млн.

...

Читать дальше »

|

Как защитить смартфон от прослушки?

О прослушивании в сети GSM говорят давно. Несмотря на то, что разговоры в этой сети шифруются, я не могу доверять этому шифрованию. Почему? Да потому что шифрование в сетях GSM не помогает защитить переговоры от перехвата.

Нужно заранее продумать вопросы защиты отправляемых текстовых (SMS, различные системы обмена мгновенными сообщениями) и почтовых сообщений. Записывать разговоры можно разными способами. Так, сегодня есть троянцы, записывающие переговоры с микрофона вашего ПК и изображение с видеокамеры. А завтра? Завтра, думаю, появятся соответствующие троянцы и для смартфонов. Фантастика? Ничуть.

Защищаться программными средствами от подслушивающих устройств очень сложно. И если на ПК вы еще может

...

Читать дальше »

|

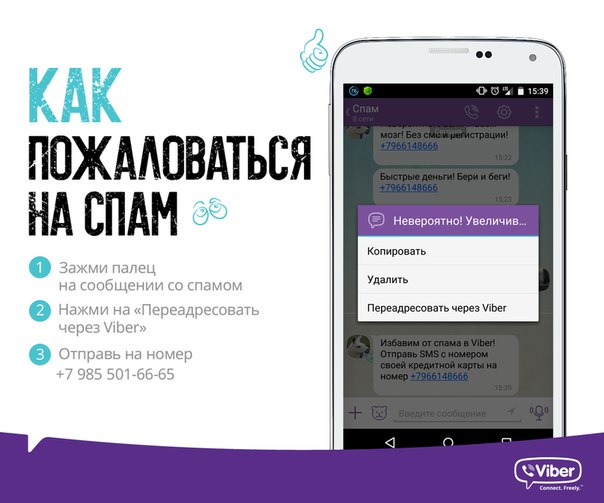

Зачем устанавливать на смартфон антивирус?

Мессенджеры становятся все более популярными и постепенно уничтожают SMS. Рост популярности этих площадок порождает появление большого числа спамеров, с которыми популярные служба учатся бороться. Но и без рекомендаций для пользователей тут не обойтись, однако иногда эти советы от служб, в частности, Viber, куда больше похожи на записи из «Вредных советов» Григория Остера.

В официальном сообществе Viber Russia появилась запись, в которой есть ряд рекомендаций, как обезопасить себя от спама. Вполне очевидный советы не переходить по ссылкам с незнакомых номеров, и графическое пояснение, как сообщит

...

Читать дальше »

|

Безопасные способы общения в Сети

Переход к самой печальной части нашего рассказа. Хотя почти для каждого типа онлайн-коммуникаций есть защищенные решения, для их применени

...

Читать дальше »

|

Вредоносные приложения в QR-кодах

Распространяемые в последнее время характерные квадратные картинки, печатаемые в рекламе, журналах и объявлениях, на сегодняшний день являются самым простым способом для того, чтобы заставить пользователя перейти на соответствующий веб-сайт, сохранить контактный телефон или загрузить приложение. Простота применения привлекает не только маркетологов, но и злоумышленников. Следовательно, пользователь, фотографируя QR-код, должен понимать, что ссылка может привести его на страницу вредоносного приложения.

Рисунок 1 QR-код

QR-код («Quick Response» – «быстрый отклик») может содержать любую текстовую информацию, в том числе ссылки на интернет-источники. Сегодня он приобретает широкую известность в странах

...

Читать дальше »

| |

| |

| |  |

|

Волк слабее льва и тигра, но в цирке волк не выступает!

Волк - единственный из зверей, который может пойти в бой на более сильного противника.

Если же он проиграл бой, то до последнего вздоха смотрит в глаза противника. После этого умирает...

| Календарь |

|

| « Июль 2025 » |

| Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 | |  |

|

| Внимание! |

|

Администратор сайта laptop.ucoz.ru не несет ответственности за содержание рекламных объявлений. Все используемые на сайте зарегистрированные товарные знаки принадлежат своим законным владельцам! Используемая со сторонних источников информация публикуется с обязательными ссылками на эти источники.

|  |

|

|

...

Читать дальше »

...

Читать дальше »