| Категории раздела |

|

|

Автомобильные гаджеты, ремонт... [151]

|

|

Безопасность IT [29]

|

|

Блоки питания, Power Banks, зарядки... [327]

|

|

Видеорегистраторы [129]

|

|

Гаджеты для спорта и здоровья... [141]

|

|

Гаджеты, аксессуары... [210]

|

|

Для туризма, охоты, рыбалки... [20]

|

|

Измерительная техника, инструменты [495]

|

|

Накопители данных [173]

|

|

Нетбуки, Ноутбуки, Ультрабуки [461]

|

|

Мультиварки, блендеры и не только... [177]

|

|

Планшеты [387]

|

|

Радар-детекторы [18]

|

|

Роботы-пылесосы [28]

|

|

Своими руками [283]

|

|

Сети, сетевые технологии, оборудование... [199]

|

|

Смартфоны [4636]

|

|

Фотокамеры, объективы, искусство фотографии.. [563]

|

|

Умный дом [72]

|

|

Электронные книги [107]

|

|

CB, LPD, PMR- связь... [124]

|

|

DECT, IP-телефоны [15]

|

|

Drones, boats, cars... [91]

|

|

electric cars [28]

|

|

GPS-навигаторы, трекеры... [49]

|

|

Linux и не только [3891]

|

|

mini computers и не только... [278]

|

|

News IT, Это интересно, ликбез... [201]

|

|

Smart TV, UltraHD, приставки, проекторы... [226]

|

|

Smart Watch [150]

|

|

Sound: наушники, плееры, усилители... [391]

|

|

Windows 10... [301]

|

|

Windows 11 [37]

|

|  |

|

|

| |  |

| Главная » 2017 » Май » 19 » WannaCry: как не стать жертвой вируса?

12:07 WannaCry: как не стать жертвой вируса? |

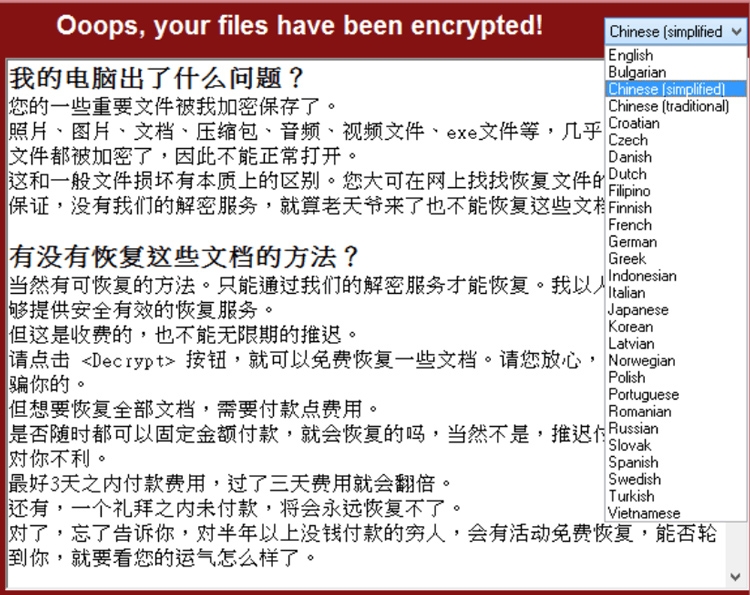

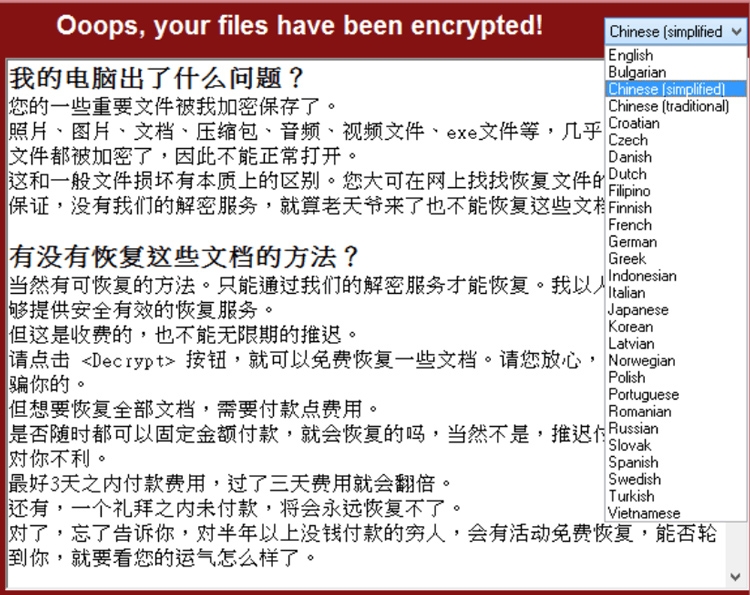

12 мая компьютеры под управлением операционных систем Windows по всему миру подверглись самой масштабной атаке за последнее время. Речь идёт о вирусе WannaCry (WNCRY, Wana Decrypt0r 2.0), относящемуся к классу Ransomware, то есть вредоносным программам-вымогателям, шифрующим пользовательские файлы и требующим выкуп за восстановление доступа к ним. В данном случае речь идёт о суммах от $300 до $600, которые жертва должна перечислить на определённый кошелёк в биткоинах. Размер выкупа зависит от времени, прошедшего с момента заражения — через определённый интервал она повышается.

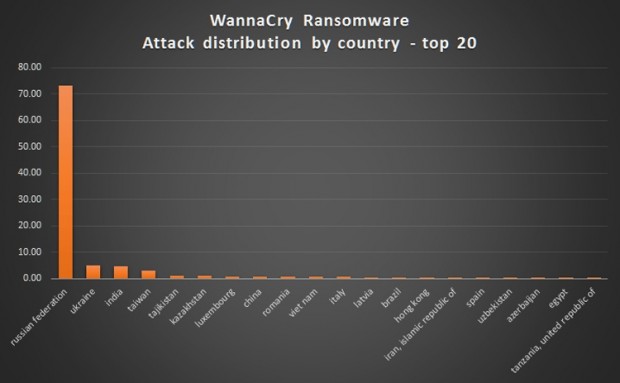

По данным «Лаборатории Касперского», наибольшее распространение WannaCry получил в России. Чтобы не пополнить ряды тех, чей компьютер оказался заражён, необходимо понимать, как зловред проникает в систему. По данным «Лаборатории Касперского», атака происходит с использованием уязвимости в протоколе SMB, позволяющей удалённо запускать программный код. В его основе лежит эксплойт EternalBlue, созданный в стенах Агентства национальной безопасности США (АНБ) и выложенный хакерами в открытый доступ.

Исправление проблемы EternalBlue корпорация Microsoft представила в бюллетене MS17-010 от 14 марта 2017 года, поэтому первой и главной мерой по защите от WannaCry должна стать установка этого обновления безопасности для Windows. Именно тот факт, что многие пользователи и системные администраторы до сих пор не сделали этого, и послужил причиной для столь масштабной атаки, ущерб от которой ещё предстоит оценить. Правда, апдейт рассчитан на те версии Windows, поддержка которых ещё не прекратилась. Но и для устаревших ОС, таких как Windows XP, Windows 8 и Windows Server 2003, Microsoft также выпустила патчи. Загрузить их можно с этой страницы

Также рекомендуется быть бдительным в отношении рассылок, которые приходят по электронной почте и другим каналам, пользоваться обновлённым антивирусом в режиме мониторинга, по возможности проверить систему на наличие угроз. В случае обнаружения и ликвидации активности MEM:Trojan.Win64.EquationDrug.gen перезагрузить систему, после чего убедиться в том, что MS17-010 установлен. На текущий момент известно восемь наименований вируса:

- Trojan-Ransom.Win32.Gen.djd;

- Trojan-Ransom.Win32.Scatter.tr;

- Trojan-Ransom.Win32.Wanna.b;

- Trojan-Ransom.Win32.Wanna.c;

- Trojan-Ransom.Win32.Wanna.d;

- Trojan-Ransom.Win32.Wanna.f;

- Trojan-Ransom.Win32.Zapchast.i;

- PDM:Trojan.Win32.Generic.

Нельзя забывать и про регулярное резервное копирование важных данных. При этом следует учесть, что мишенью WannaCry являются следующие категории файлов:

- наиболее распространённые офисные документы (.ppt, .doc, .docx, .xlsx, .sxi).

- некоторые менее популярные типы документов (.sxw, .odt, .hwp).

- архивы и медиафайлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- файлы электронной почты (.eml, .msg, .ost, .pst, .edb).

- базы данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- файлы проектов и исходные коды (.php, .java, .cpp, .pas, .asm).

- ключи шифрования и сертификаты (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графические форматы (.vsd, .odg, .raw, .nef, .svg, .psd).

- файлы виртуальных машин (.vmx, .vmdk, .vdi).

И в заключение: если заражения избежать всё же не удалось, платить злоумышленникам всё равно нельзя. Во-первых, даже в случае перечисления денег на указанный Bitcoin-кошелёк никто не гарантирует дешифрование файлов. Во-вторых, нельзя быть уверенным в том, что атака на этот же компьютер не повторится, и при этом киберпреступники не потребуют большую сумму выкупа. И, наконец, оплата «услуги» разблокировки будет поощрением тех, кто ведёт преступную деятельность в Сети и служить им стимулом для проведения новых атак.

|

|

Категория: Безопасность IT |

Просмотров: 586 |

Добавил: laptop

| Рейтинг: 0.0/0 |

Добавлять комментарии могут только зарегистрированные пользователи. [ Регистрация | Вход ] | |

| |  |

|

Волк слабее льва и тигра, но в цирке волк не выступает!

Волк - единственный из зверей, который может пойти в бой на более сильного противника.

Если же он проиграл бой, то до последнего вздоха смотрит в глаза противника. После этого умирает...

| Внимание! |

|

Администратор сайта laptop.ucoz.ru не несет ответственности за содержание рекламных объявлений. Все используемые на сайте зарегистрированные товарные знаки принадлежат своим законным владельцам! Используемая со сторонних источников информация публикуется с обязательными ссылками на эти источники.

|  |

|

|