| Категории раздела |

|

|

Автомобильные гаджеты, ремонт...

[146]

|

|

Безопасность IT

[404]

|

|

Блоки питания, Power Banks, зарядки...

[527]

|

|

Видеорегистраторы

[189]

|

|

Гаджеты для спорта и здоровья...

[195]

|

|

Гаджеты, аксессуары...

[633]

|

|

Измерительная техника, инструменты

[457]

|

|

Накопители данных

[238]

|

|

Нетбуки, Ноутбуки, Ультрабуки

[693]

|

|

Мультиварки, блендеры и не только...

[169]

|

|

Планшеты

[766]

|

|

Радар-детекторы

[26]

|

|

Роботы-пылесосы

[41]

|

|

Своими руками

[381]

|

|

Сети, сетевые технологии, оборудование...

[274]

|

|

Смартфоны

[4967]

|

|

Фотокамеры, объективы, искусство фотографии..

[542]

|

|

Умный дом

[56]

|

|

Электронные книги

[105]

|

|

CB, LPD, PMR- связь...

[170]

|

|

DECT, IP-телефоны

[18]

|

|

Drones, boats, cars...

[109]

|

|

electric cars

[35]

|

|

GPS-навигаторы, трекеры...

[51]

|

|

Linux и не только

[3992]

|

|

mini computers и не только...

[413]

|

|

News IT, Это интересно, ликбез...

[1121]

|

|

Smart TV, UltraHD, приставки, проекторы...

[417]

|

|

Smart Watch

[270]

|

|

Sound: наушники, плееры, усилители...

[621]

|

|

Windows 10...

[301]

|

|

Windows 11

[37]

|

|  |

|

|

| |  |

| Главная » Безопасность IT

Мобильные телефоны и тотальная слежка АНБ: как это работает

В данном обзоре мы собрали некоторые подробности о технологиях, которыми пользуются спецслужбы для осуществления мобильной слежки за гражданами.

Имя Эдварда Сноудена последние два года регулярно мелькает в новостях по теме информационной безопасности. Благодаря разоблачениям этого бывшего сотрудника американских спецслужб все уже слышали, что Агентство национальной безопасности (АНБ, NSA) обладает возможностями тотальной мобильной слежки за гражданами. Но как именно устроена эта слежка, мало кто знает. В данном обзоре мы собрали некоторые подробн

...

Читать дальше »

|

Прослушивание Skype: правда и мифы

Каждый знает о том, что Skype надежно защищает информацию своих пользователей. Тем не менее, сегодня наличествуют и методы для прослушивания Skype, которые не подразумевают расшифровки трафика. Данные методы можно применять не только для «противозаконных» целей, они прекрасно позволяют работодателю контролировать действия сотрудников в рабочее время.

При этом сообщения о взломе протоколов Skype появляются в прессе достаточно часто. И, тем не менее, тяжело сказать, насколько правдивы данные сообщения. Прослушать Skype и правда довольно сложно, к примеру, выделение пакетов Skype-трафика в общем потоке сетевых данных является сравнительно простой задачей, но даже эту задачу и сегодня с успехом могут решать относительно небольшое количество «файрволов». А все потому, что протокол Skype обладает распределенной структурой. Обмен информацией прои

...

Читать дальше »

|

Android догоняет Windows по количеству вредоносного ПО

Тот факт, что Android сегодня является самой подверженной вирусным атакам мобильной операционной системой, оспорить невозможно. Опытные пользователи при этом редко сталкиваются с вредоносным ПО, однако процент зараженных устройств высок. На самом деле очень высок, если обратиться к последним данным от Alcatel-Lucent Motive Security Labs. Все идет к тому,

...

Читать дальше »

|

Выявлено шпионское ПО, скрывающиеся в прошивках жестких дисков

Лаборатория Касперского сообщила (PDF) о выявлении нового класса вредоносного ПО, нацеленного на организацию кибершпионажа и кражу данных пользователей, примечательного глубокой степенью маскировки. Для скрытия компонентов вредоносного ПО применялась техника модификации прошивок жестких дисков Western Digital, Seagate, Samsung, Hitachi, Toshiba, Maxtor и IBM.

Вредоносное ПО поражало только системы на базе платформы Windows и было выявлено на более чем 500 системах в 42 странах. Наиболее активное использование вредоносного ПО зафиксировано в Иране, России, Китае, Сирии и Пакистане. Атакам были подвержены финансовые, правительственные, в

...

Читать дальше »

|

Представлен джейлбрейк через Lightning в iPhone и iPad

Хакеры взломали проприетарный разъем Lightning в iPhone и iPad и получили доступ к отладчику ядра операционной системы iOS. Это позволит им в будущем быстрее находить уязвимости для выпуска джейлбрейков, даже если Apple продолжит выпускать программные заплатки.

Хакерская группа Ramtin Amin смогла разгадать принципы работы проприетарного интерфейса Apple Lightning, которыми компания Apple делится только со своими партнерами, а от других держит в секрете. Понятие принципов работы Lightning открыло хакеру доступ ко множеству инструментов, включая отладчик ядра операционной системы iOS, сообщает Hacked.

|

"Умные" телевизоры Samsung могут шпионить за своими владельцами

"Умные" телевизоры Samsung могут записывать и отправлять личную информацию пользователей компании-производителю и третьим лицам. Об этом сообщил ресурс Daily Beast, опубликовавший выдержки из документа, описывающего политику конфиденциальности Samsung.

Благодаря функции Smart TV телевизор собирает все то, что люди говорят вокруг

...

Читать дальше »

|

Хакеры выставили на аукцион информацию с гаджетов Медведева

Хакерская группировка "Анонимный интернационал", известная также как Shaltay Boltay, выставила на аукционе копию информации полученной с гаджетов премьер-министра России Дмитрия Медведева.

На аукционе, проходящем с 9 по 23 февраля 2015 года, пользователи смогут приобрести материалы, полученные с гаджетов Медведева благодаря взлому нескольких аккаунтов премьер-министра.

Начальная цена лота – 100 биткоинов (около 22 тысяч дол

...

Читать дальше »

|

"Дурак" и два других приложения заразили более 5 миллионов Android-смартфонов

Несмотря на жесткую позицию Google в отношении безопасности Android-приложений, она не смогла уберечь более 5 миллионов пользователей от зловредных программ.

Интернет-гигант уже давно просит пользователей Android-смартфонов избегать скачивания п

...

Читать дальше »

|

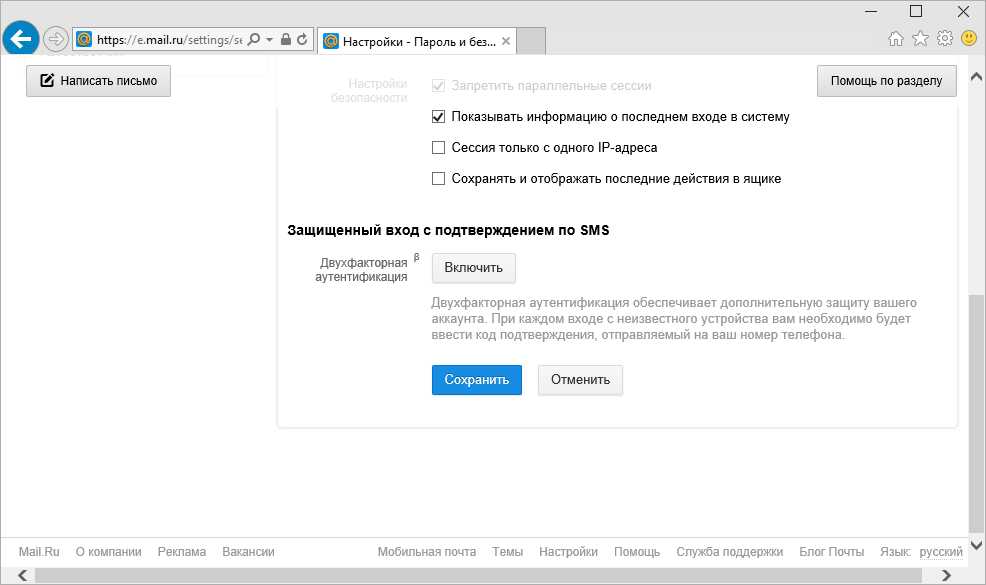

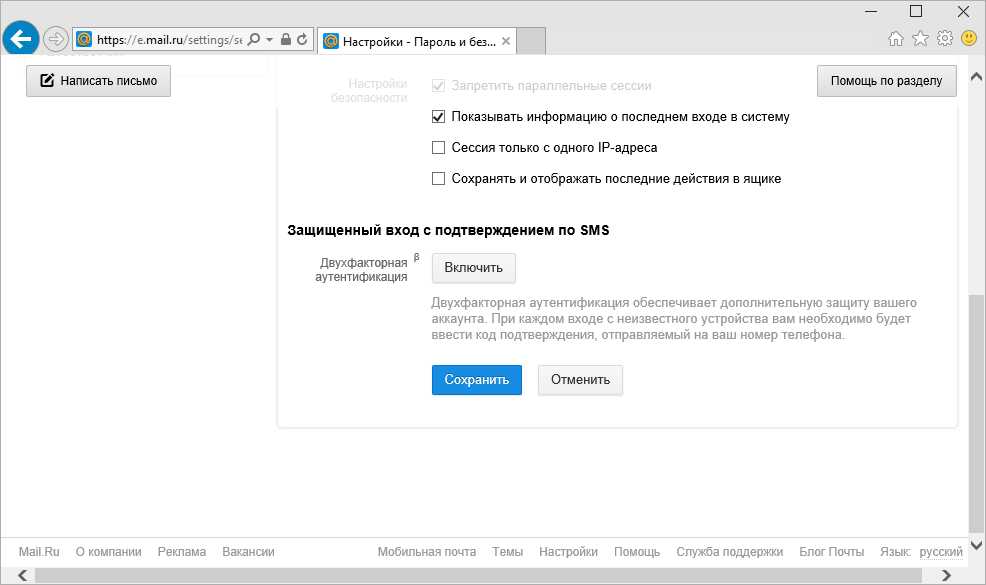

Двухэтапная аутентификация на Mail.ru: осваиваем и настраиваем

Как это настроить?

- Войти в свою учетную запись

- Зайти в Настройки

- Пароль и безопасность

- Защищенный вход с подтверждением по SMS (рис.1)

Рисунок 1 Защищенный вход с помощью SMS

Подтвердите свой телефон Если у вас и ранее была подключена возможность восстановления пароля с помощью телефона, то телефон ваш, вернее номер, уже зарегистрирован в Mail.ru. Если нет – ввести свой номер телефона.

На ваш телефон придет SMS с кодом подтверждения. Учтите, вы можете использовать не один номер телефона (это весьма удобно, если вы, как и я, выезжая за границу, используете SIM-карту местного оператора). Или если у в

...

Читать дальше »

|

|

|

очередь за визами

|

Сайт литовского посольства все чаще дает сбои, из-за которых зарегистрироваться онлайн на подачу документов стало намного сложнее, сообщают TUT.BY пользователи. Трудности регистрации очень похожи на те, с которыми годами сталкивается польское посольство в Беларуси. В самом лито

...

Читать дальше »

| « 1 2 ... 19 20 21 22 23 ... 40 41 » |

| |

| |  |

|

Волк слабее льва и тигра, но в цирке волк не выступает!

Волк - единственный из зверей, который может пойти в бой на более сильного противника.

Если же он проиграл бой, то до последнего вздоха смотрит в глаза противника. После этого умирает...

| Календарь |

| | « Февраль 2025 » | | Пн | Вт | Ср | Чт | Пт | Сб | Вс | | | | | | | 1 | 2 | | 3 | 4 | 5 | 6 | 7 | 8 | 9 | | 10 | 11 | 12 | 13 | 14 | 15 | 16 | | 17 | 18 | 19 | 20 | 21 | 22 | 23 | | 24 | 25 | 26 | 27 | 28 |

|  |

|

| Внимание! |

|

Администратор сайта laptop.ucoz.ru не несет ответственности за содержание рекламных объявлений. Все используемые на сайте зарегистрированные товарные знаки принадлежат своим законным владельцам! Используемая со сторонних источников информация публикуется с обязательными ссылками на эти источники.

|  |

|

|