| Категории раздела |

|

|

Автомобильные гаджеты, ремонт...

[146]

|

|

Безопасность IT

[404]

|

|

Блоки питания, Power Banks, зарядки...

[527]

|

|

Видеорегистраторы

[189]

|

|

Гаджеты для спорта и здоровья...

[195]

|

|

Гаджеты, аксессуары...

[633]

|

|

Измерительная техника, инструменты

[457]

|

|

Накопители данных

[238]

|

|

Нетбуки, Ноутбуки, Ультрабуки

[693]

|

|

Мультиварки, блендеры и не только...

[169]

|

|

Планшеты

[766]

|

|

Радар-детекторы

[26]

|

|

Роботы-пылесосы

[41]

|

|

Своими руками

[381]

|

|

Сети, сетевые технологии, оборудование...

[274]

|

|

Смартфоны

[4967]

|

|

Фотокамеры, объективы, искусство фотографии..

[542]

|

|

Умный дом

[56]

|

|

Электронные книги

[104]

|

|

CB, LPD, PMR- связь...

[170]

|

|

DECT, IP-телефоны

[18]

|

|

Drones, boats, cars...

[109]

|

|

electric cars

[35]

|

|

GPS-навигаторы, трекеры...

[51]

|

|

Linux и не только

[3992]

|

|

mini computers и не только...

[413]

|

|

News IT, Это интересно, ликбез...

[1121]

|

|

Smart TV, UltraHD, приставки, проекторы...

[417]

|

|

Smart Watch

[270]

|

|

Sound: наушники, плееры, усилители...

[621]

|

|

Windows 10...

[301]

|

|

Windows 11

[37]

|

|  |

|

|

| |  |

| Главная » Безопасность IT

Хакеры взломали крупнейшую компанию по компьютерной безопасности

В блоге компании «Лаборатория Касперского» появилось сообщение о крупной хакерской атаке, которой корпоративная система крупнейшего в России производителя антивирусного программного обеспечения подвергалась весной 2015 года. По словам Евгения Касперского, основателя компании, это одна из самых сложных атак, с которыми приходилось сталкиваться российским специалистам.

В «Лаборатории Касперского» отмечают, что хакеры стремились получить данные об инструментах, которые обеспечивают корпоративную безопасность и предотвращают ответные напр

...

Читать дальше »

|

Выпуск REMnux 6.0, дистрибутива для анализа вредоносного ПО

Доступен новый выпуск специализированного Linux-дистрибутива REMnux, построенного на пакетной базе Ubuntu и предназначенного для изучения и обратного инжиниринга кода вредоносных программ. В процессе анализа REMnux позволяет обеспечить условия изолированного лабораторного окружения, в котором можно сэмулировать работу определенного атакуемого сетевого сервиса для изучения поведения вредоносного ПО в условиях приближенных к реальным. Другой областью применения REMnux является изучение свойств вредоносных вставок на web-сайтах, реализованных на JavaScript, Java или Flash.

Пользовательский интерфейс дистрибутива построен на базе LXDE. В качестве web-браузера поставляется Firefox с дополнениями NoScript, JavaScript Deobfusca

...

Читать дальше »

|

Осторожно с почтой! Кражу паролей научились маскировать под обычные письма

Смотрите, куда вводите ваши пароли. Иначе они перестанут быть только вашими.

В последний месяц в Беларуси активизировалась рассылка писем с замаскированной кражей паролей. «Постановление суда», «Квитанция из налоговой инспекции», «Гарантийный лист» и другие на первый взгляд безобидные документы на самом деле могут быть так называемым фишингом.

Письма приходят как минимум с mail.ru

...

Читать дальше »

|

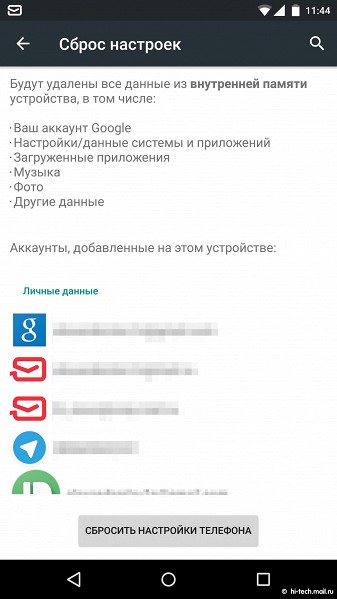

Более полумиллиарда смартфонов на Android подвержены новой угрозе

Android постоянно обвиняют в разных недостатках, в основном, связанных с пиратством, вирусами (особенно, в России) и недостаточной безопасностью данных. И вот, новый эксперимент говорит, что ситуация даже хуже, чем можно было подумать — даже полный сброс данных не является гарантом того, что злоумышленник не сможет восстановить информацию со смартфона или планшета. Что особенно неприятно, под угрозой находится не менее 500 миллионов девайсов с «зеленым роботом».

Исследователи Кембриджского университета обнаружили уязвимость механизма удаления данных при в

...

Читать дальше »

|

Пассажир рассказал, как взломал бортовой компьютер «Боинга»

Бортовой компьютер «Боинга 737-824», принадлежавшего компании United Airlines, был атакован одним из пассажиров, который, как выяснилось позже, являлся инженером по безопасности ( и известным хакером!) Крисом Робертсом(Chris Roberts). Он был снят с рейса, однако опубликовал несколько твитов о том, что взломал бортовой компьютер самолета с помощью мультимедийной системы, расположенной под креслом, и что компьютерная система судна обладает множеством уязвимостей. Агенты ФБР сообщили, что пассажир зашел слишком далеко, допросили его, но из-за отсутствия улик отпустили. Через месяц после инцидента Крис Робертс

...

Читать дальше »

|

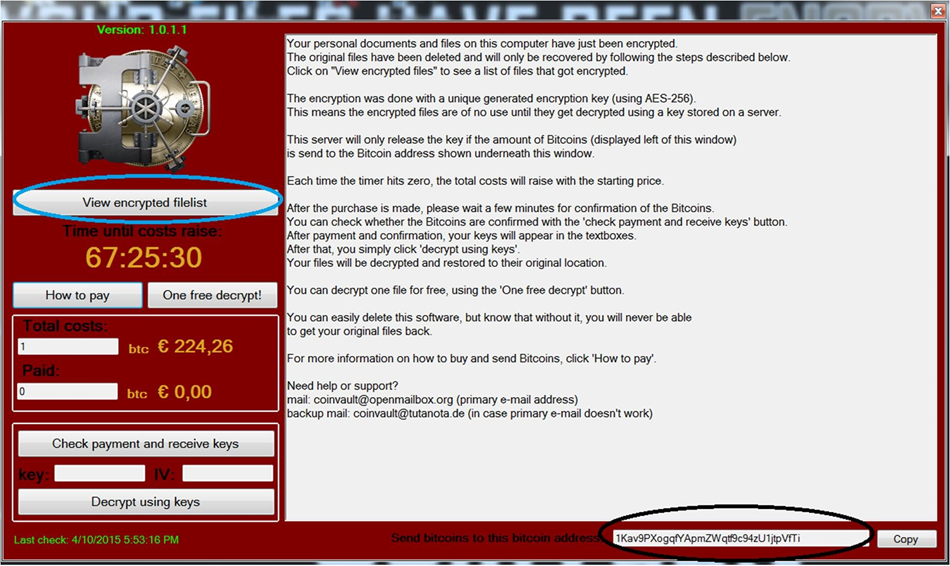

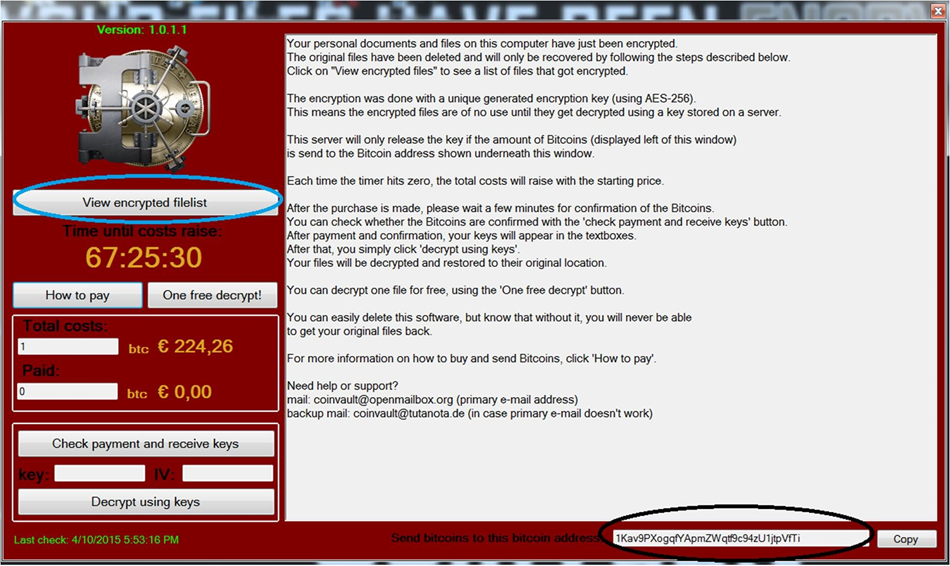

Как удалить CoinVault ransomware c компьютера и восстановить файлы

Шаг 1: Вы заражены CoinVault?

Довольно легко узнать, заражен ли компьютер CoinVault. Если будете видеть это изображение (рис.1), значит заражен.

Рисунок 1 CoinVault

Шаг 2: Получите адрес бумажника Bitcoin

В нижнем правом углу (рис. 1) вы увидите адрес бумажника Bitcoin (окруженный черной линией). Важно! Скопируйте и сохраните этот адрес!

Шаг 3: Получите зашифрованный список файлов

В верхнем левом углу рис 1 (выделено синей линией) вы увидите кнопку «View encrypted filelist». Щелкните по этой кнопке и сохраните путь к

...

Читать дальше »

|

Еще одна серьезная уязвимость найдена в ноутбуках лидера рынка

В ноутбуках китайской Lenovo, которая является лидером рынка как в мире, так и в России, ранее была обнаружена серьезная потенциальная угроза безопасности из-за предустановленного ПО. Компания решила эту проблему, однако специалисты продолжают выявлять все новые прорехи с девайсами Lenovo.

Китайского производителя Lenovo снова обвинили в халтурном отношении к принятию мер по обеспечению безопасности систем. Компания IOActive сообщила, что обнаружила серьезную уязвимость в системе обновлений Leno

...

Читать дальше »

|

Рейтинг бесплатных антивирусов 2015

|

Расширение для браузеров Ghostery: отключение слежки за поведением посетителя

Вы когда-нибудь задумывались сколько персональной информации собирают рекламодатели, анализируя вашу историю посещений сайтов?

Скажем, зашли вы на сайт, новости почитать. Просто загрузили страницу. А в это время за вами уже следят. Рекламодатели, сети анализирующие веб-трафик, фейсбуки и твитеры так и норовят просмотреть вашу историю посещений и установить жучок в куки-файлы.

Ghostery – расширение для браузеров, блокирующие шпионские куки-файлы, теги, веб-жучки и прочие хитрости для ненавязчивой «слежки» за пользователем. В его базе – более 2000 таких элементов. Не нужно путать с Ad-block – тут упор сделан именно на отключе

...

Читать дальше »

|

Вредоносные приложения в QR-кодах

Распространяемые в последнее время характерные квадратные картинки, печатаемые в рекламе, журналах и объявлениях, на сегодняшний день являются самым простым способом для того, чтобы заставить пользователя перейти на соответствующий веб-сайт, сохранить контактный телефон или загрузить приложение. Простота применения привлекает не только маркетологов, но и злоумышленников. Следовательно, пользователь, фотографируя QR-код, должен понимать, что ссылка может привести его на страницу вредоносного приложения.

Рисунок 1 QR-код

QR-код («Quick Response» – «быстрый отклик») может содержать любую текстовую информацию, в том числе ссылки на интернет-источники. Сегодня он приобретает широкую известность в странах

...

Читать дальше »

| « 1 2 ... 15 16 17 18 19 ... 40 41 » |

| |

| |  |

|

Волк слабее льва и тигра, но в цирке волк не выступает!

Волк - единственный из зверей, который может пойти в бой на более сильного противника.

Если же он проиграл бой, то до последнего вздоха смотрит в глаза противника. После этого умирает...

| Календарь |

| | « Февраль 2025 » | | Пн | Вт | Ср | Чт | Пт | Сб | Вс | | | | | | | 1 | 2 | | 3 | 4 | 5 | 6 | 7 | 8 | 9 | | 10 | 11 | 12 | 13 | 14 | 15 | 16 | | 17 | 18 | 19 | 20 | 21 | 22 | 23 | | 24 | 25 | 26 | 27 | 28 |

|  |

|

| Внимание! |

|

Администратор сайта laptop.ucoz.ru не несет ответственности за содержание рекламных объявлений. Все используемые на сайте зарегистрированные товарные знаки принадлежат своим законным владельцам! Используемая со сторонних источников информация публикуется с обязательными ссылками на эти источники.

|  |

|

|