- Цена: 15 euro

Однако опыт показал, что при заказе ремонта квартиры или офиса многие не учитывают слаботочку и не в курсе современных возможностей железа.

Поэтому я решил немного написать теории тут в частности по свитчам, как это работает на практике и как это использовать на практике. Что надо учесть при проектировании электрики силовой и слаботочной.

После этого вы самостоятельно сможете спроектировать сеть в вашем доме на базе ubiquti unifi, обзор на которую пишется mysku.ru/blog/ebay/71124.html

Многие слышали про управляемые свитчи, но мало представляю себе, что это такое и какой профит с него можно поиметь. Есть образ некоей железки, куда можно зайти как в обычный роутер и что-то там настроить. Или что это свитчи с пое. Хотя пое свитч может быть и неуправляемым.

В чем же разница?

А на самом деле никакой разницы нет. В обоих стоит одна и та же мелкасхема, которая отвечает за функции свитча.

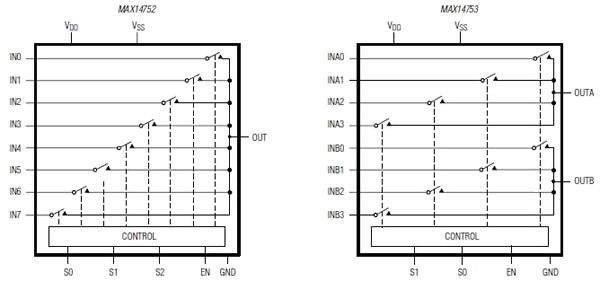

Кстати у некоторых еще сформировался ложный образ свитча как некоего подобия квм переключателя, где некий электронный переключатель соединяет 2 порта между собой и компутеры обмениваются данными.

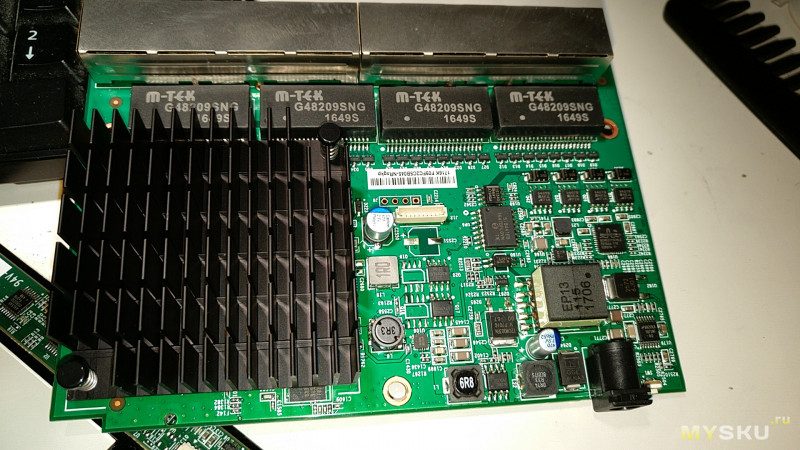

На самом деле сетевой свитч ничего общего не имеет с электронными переключателями и он не работает с электрическими сигналами. В мощных многопортовых свитчах есть несколько мелкасхем для преобразования сигналов с витой пары в сигналы внутренней шины, которые уже поступают на мелкасхему свитча, где и обрабатываются внутренним подобием процессора, причем аппаратно.

Образец преобразователя ethernet в шину spi для подключения к контроллеру. Так же эта мс способна обрабатывать фреймы, что уже говорит о зачатках мозгов для работы на 2м уровне OSI модели.

Тут тогда возникает вопрос: а кто тогда отвечает за вебморду?

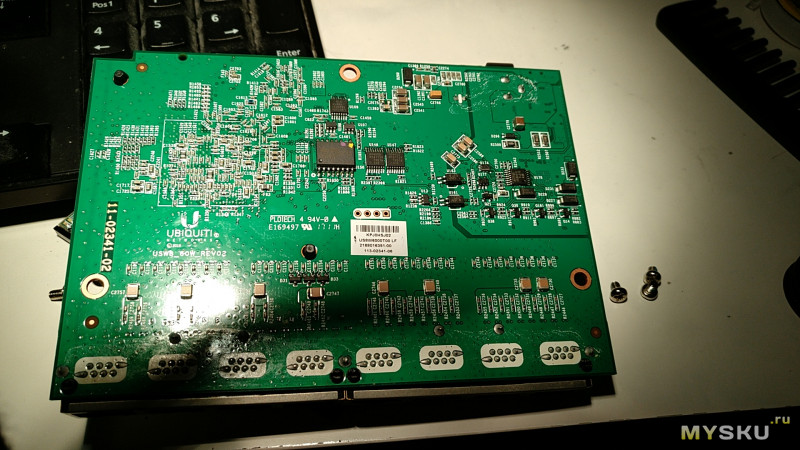

Для этого служит отдельный процессор, пзу, озу. Или же все это делает специальная система на кристалле.

Например для 8 портового свитча там все влазит в один корпус.

Тогда как в больших свитчах все сделано по отдельности.

Как я уже сказал — мелкасхема свитча управляемого и неуправляемого может быть одна и та же. Только на управляемом она подключена к какому-то процессору, а неуправляемый имеет небольшую пзу или вообще импользует настройки по умолчанию. В домашних дсл модемах и роутерах свитч может быть отдельной мс и точно такая же мс может стоять в дешевом неуправляемом свитче.

Разница в том, что управляемый в любой момент времени может записывать через шину управления в регистры разные значения и тем самым управлять режимами коммутации кадров.

Основной смысл управляемости заключается в физическом разделении сетей. Это как если бы вы взяли 2 разных свитча и повтыкали бы провода в них, один подключили бы к одному роутеру, а другой — к другому роутеру.

Управляемый свитч позволяет это делать внутри своего процессора. Эта функция называется VLAN.

С одной стороны дома с этого никакого профита и нет. Особенно при 8 портах. С другой стороны это позволяет организовать раздельные wifi сети (безотносительно свитча), где будут разные ssid. Но просто назвать 2 сети по-разному это не значит, что они будут разделены. Они могут быть одной сетью на уровне маршрутизатора, т.к. получать адреса с одного диапазона. А еще лучше, когда они разделены физически и никакое прослушивание трафика не поможет.

Другой пример.

У вас есть роутер с 4 портами лан, где один порт обозначен как тв и провайдер там гонит отдельный трафик. А у вас 3 телика. Что делать? Можно купить еще один свитч неуправляемый. Но если у вас есть управляемый на 8 портов, то вы легко отрежете 4 порта и сделаете vlan для тв.

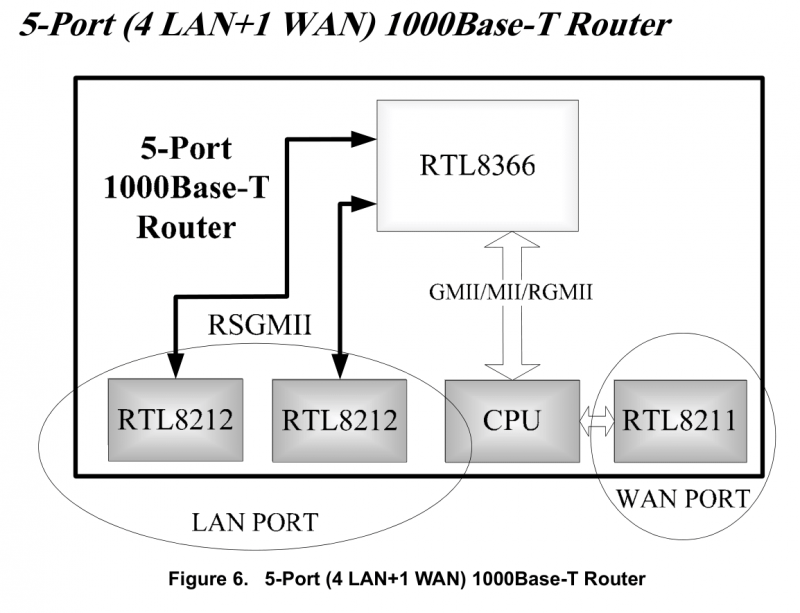

Вот так выглядит блок схема роутера на 4 лан и 1 ван порт.

Что такое 8212 и 8211? Это как раз те самые отдельные микросхемы phy, которые преобразуют сигнал из витых пар в некую специальную шину rgmii, как на картинке выше, где был модуль для ардуины, только там шина была spi.

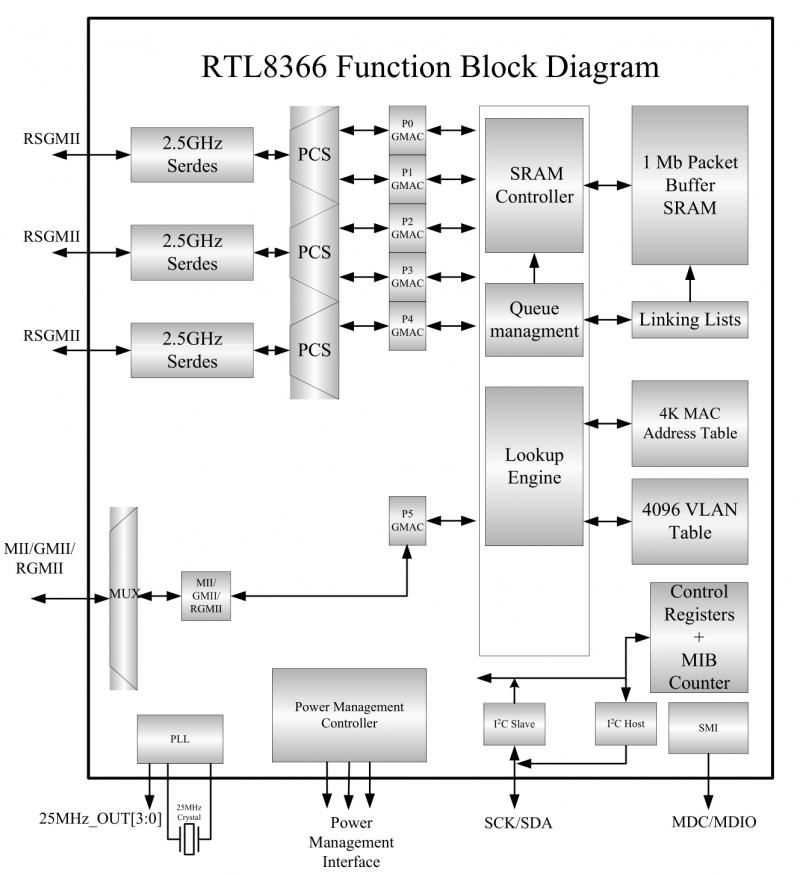

Вот что внутри микросхемы свитча Realtek RTL8366.

Как можно заметить, там есть шина i2c, куда подключается пзу. У микросхемы свитча есть конфигурационные выводы, которые позволяют при подаче питания работать ей автономно и загружать конфиг из этой пзу. А в ней как раз хранятся значения, которые потом будут скопированы в регистры конфигурации vlan.

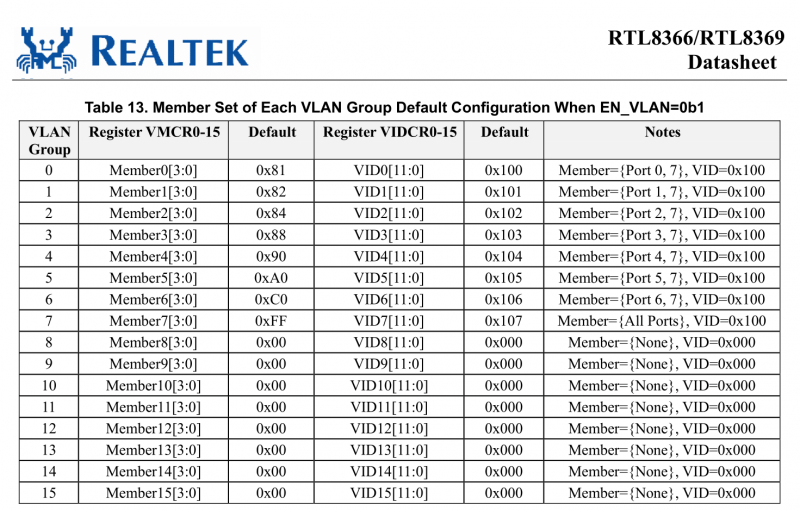

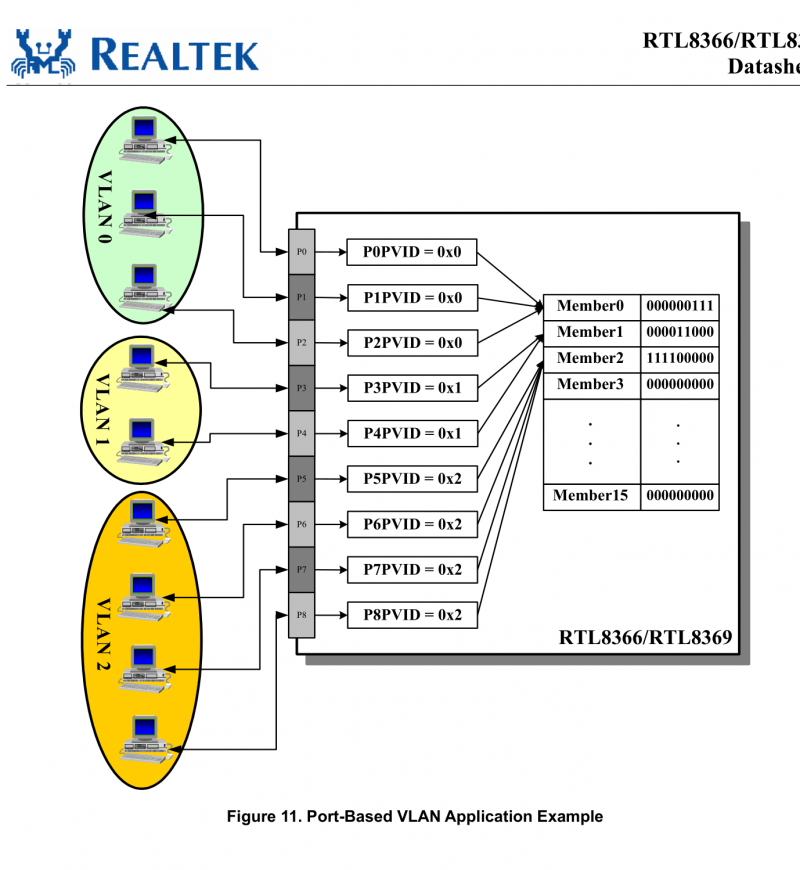

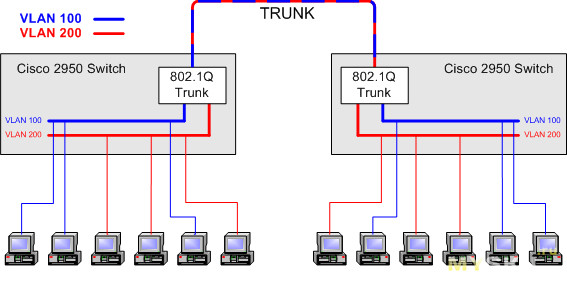

Вот мы и добрались до vlan. Как можно видеть из картинки — виланы это такие виртуальные ланы или группы портов физического свитча, которые как бы отделены друг от друга, как если бы это были разные физические свитчи.

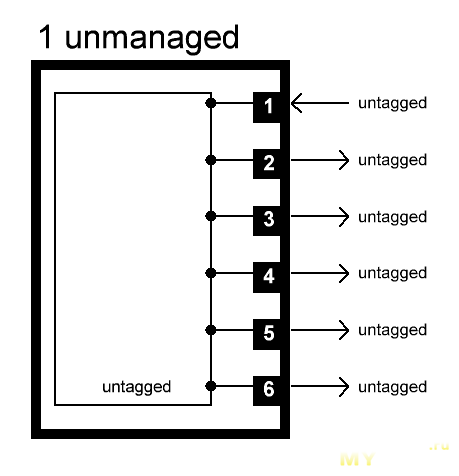

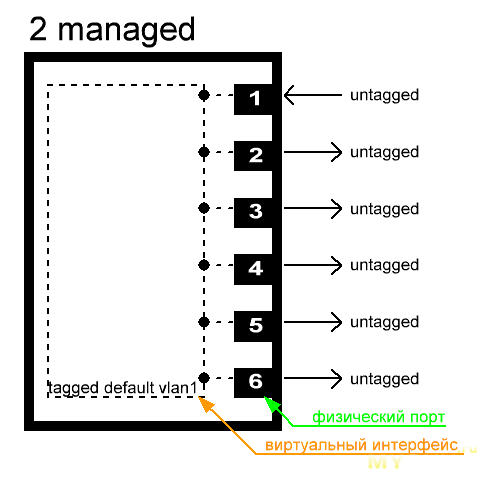

Тут я попытался нарисовать отличие неуправляемого свитча от управляемого.

У неуправляемого свитча все порты нетегированы и внутри нет виланов. Раньше (а может и сейчас еще) выпускались микросхемы без возможности виланов, чтобы упростить схему и стоимость. Это были дубовые свитчи. Но вроде последнее время выпускают только управляемые.

Внутри они выглядят так.

Там уже по умолчанию есть один вилан, он всегда обозначается 1. А что такое untagged?

От английского tag — метка. Присвоение меток портам или трафику называется тегирование.

Можно заметить, что в первый порт заходит стрелка, а из других выходит. Это условное обозначение трафика, т.к. в реале трафик там ходит в обе стороны. В данном случает данные, приходящие в порт называются ingress traffic, а исходящие egress. Эти термины используются для пометки типа трафика при настройке qos (ограничение скорости на портах).

В управляемом свитче весь трафик заходит на порты и помечается тегом, а когда выходит с портов, то тег убирается.

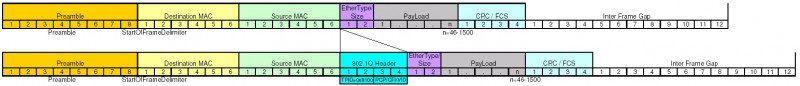

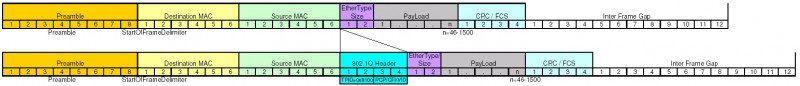

Как выглядит тег?

После зеленого поля source mac у фрейма без тега идет фиолетовое поле типа кадра, а с тегом поле бирюзового цвета. Там нам надо знать только vid. Это 12 бит, которые дают 4094 сетей, что довольно много, однако в современных сетях и этого мало оказалось. Поэтому придумали костыль и сделали еще столько же бит во втором теге этого же фрейма.

А технология вилан имеет обозначение IEEE 802.1Q. Еще в этом общем бирюзовом поле содержатся биты класса трафика, которые используются для qos.

Теперь перейдем к тегам.

Значит сам вилан внутри свитча является виртуальным интерфейсом. Когда вы будете конфигурировать свитчи, то первым делом создается сам вилан интерфейс.

Этот интерфейс может иметь IP адрес. Нужен он для доступа к вебморде свитча из этого вилана. Есть еще такие гибриды свитча с роутером, т.н. свитчи 3го уровня, которые могут быстро маршрутизировать пакеты 3го уровня, а не фреймы. Такие маршрутизаторы дороже. Служат для разбиения бродкаст доменов на меньшие, чтобы этот бродкаст трафик не забивал каналы почем зря. Обычно используют в больших конторах, но маршрутизация свитчем не имеет особого смысла, т.к. там нет фаревола, который бы разрешал ходить только определенному типу трафика между сетями

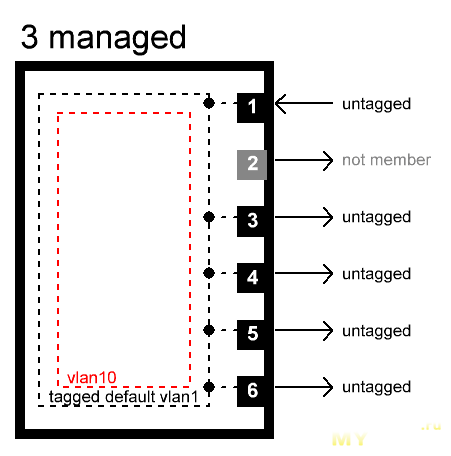

Итак, после создания одного или более вилан интерфейсов, мы можем приступить к настройке портов.

На предыдущем рисунке видно, что порт 2 вообще серый и никуда не подключен. Можно «физически» отключить порт от всех виланов, тем самым исключив возможность проникновения в вашу сеть путем втыкания в свободный порт. В одной тюрьме США так заключенные подключили кабель в свитч под потолком в коридоре и собрали компутер в камере. Впрочем их все равно вычислили.

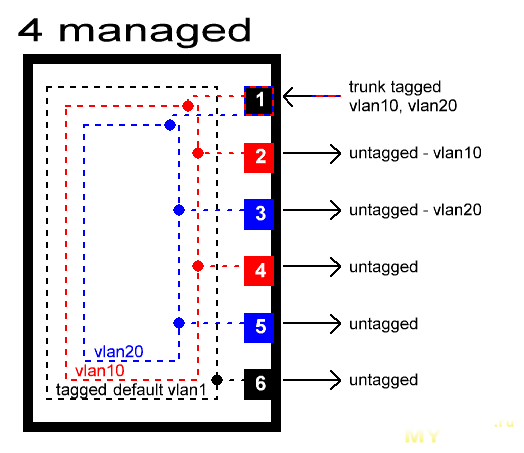

Как видно из этой картинки — порты 2 и 4, 3 и 5 подключены к пк в разных виланах. Порт 6 тоже подключен в стандартный вилан 1.

А вот порт 1 транковый. Это такой специальный режим порта, когда в него заходят и выходят указанные трафики. Это как бы труба, в которой есть еще трубы потоньше и по всем ним текут разного рода жидкости не смешиваясь.

Где можно применить такое? Обычно транковыми портами соединяют 2 свитча или же свитч с роутером.

В этом случае физический порт роутера имеет интерфейс сетевой и еще на нем можно сконфигурировать подинтерфейс vlan. В разных роутерах это делается по-разному.

Посмотрим случай, когда нас может спасти управляемый свитч.

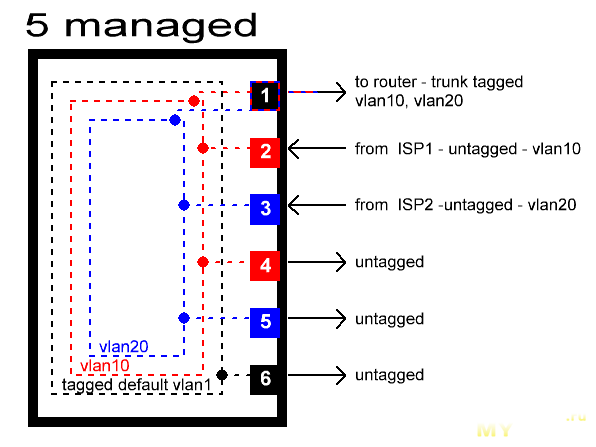

Вот тут представлен конфиг, когда у нас в конторе в щитке заходил 1 кабель провайдера и через муфту соединялся с кабелем до серверной. И вот потребовалось сделать так, чтобы инторнет работал без перебоев, если один провайдер отвалится.

Второй провайдер завел кабель до щитка и все. Теперь нам надо покупать новый роутер с функцией dual wan. Но мы можем обойтись более дешевым свитчем и воткнуть 2 провайдера в один свитч. Если бы это был неуправляемый свитч, то так делать нельзя, т.к. приведет к глюкам в сетях провайдеров.

В нашем же случае свитч по одному физическому транковому кабелю будет гнать 2 типа трафика на роутер, который стоит у нас в серверной. Там уже роутер разберет трафик на виланы и направит на свои интерфейсы, а роутер уже будет отслеживать соединение на основном провайдере и в случае пропажи — переключит основной шлюз на другой ип адрес второго провайдера.

Круто? Круто. За пару десятков евров мы избавились от неоходимости прокладывать еще один кабель. Точно так же вы можете сократить прокладку кабеля для видеокамер и подключить их к свитчу с пое, а видеотрафик пустить по вилану отдельно. Есть даже свитчи, которые могут запитываться сами через пое и питать камеры или точки доступа.

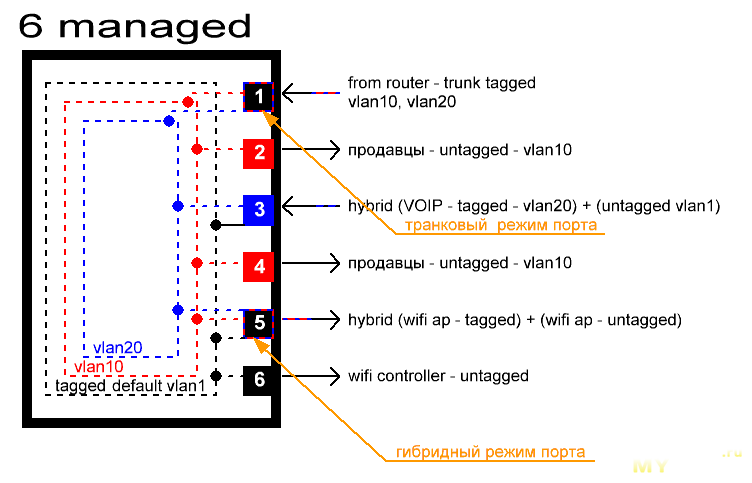

Теперь посмотрим конфиг свитча, к которому подключены точки доступа с разными сетями.

Тут сразу бросаются в глаза 2 типа порта — гибридный и транковый.

Гибридный — это когда на порту присутствует трафик с метками и без меток. Зачем это нужно?

Например точки доступа по умолчанию не настроены на виланы и отбрасывают пакеты с метками. Поэтому нам надо как минимум дефолтный вилан 1, в который входит так же сам контроллер точек доступа и роутер. По этой сети точки будут получать конфиги и эта же сеть может быть основной.

Далее настраиваем вилан 10 и создаем беспроводную сеть ssid guest. Назначаем этой сети вилан10 в контроллере точек доступа. Теперь настройки точки пройдут через вилан1 и на ней поднимется уже 2 сети. И теперь роутер, что висит на транковом порту, будет выдавать адреса по dhcp из своего отдельного пула и маршрутизировать их так, чтобы пакеты не лезли в основную сеть, а только в инторнет.

Так достигается полная изоляция беспроводных сетей.

Если у вас нет контроллера точек доступа, то некоторые модели тп линк и других производителей имеют настройку вилан и вы можете так же организовать гостевую сеть на дешевом оборудовании. Просто возни больше.

Зачем еще нужен гибридный тип порта? Конечно же для ип телефонии. Вы наверное видели телефоны с парой сетевых портов и там даже подписано, куда включать компутер, а куда сеть.

Дело в том, что обычно воип трафик в локальных сетях (да и в провайдерских дсл или кабельных) идет в отдельных виланах. У провайдеров сам модем разбирает трафик и направляет на нужные интерфейсы, будь то телефон или телик.

В локальных же для сокращения кабельного хозяйства мы можем использовать 1 кабель для телефона и пк.

Т.к. пк это дубовый сетевой девайс и он понимает только нетегированый трафик, то все порты свитча маркируются как access. А гибридный тип будет гнать и тупой трафик, и с тегом и этот тег поймет телефон и захапает его себе, а без тега внутренний свитч телефона направит фрейм на порт с маркировкой пк.

Справедливости ради надо заметить, что карты интел и риалтек могут понимать виланы на уровне драйвера сетевой карты. Драйвер только от производителя и надо эти настройки включить. Я еще сделаю небольшой обзор 4х портовой карты риалтек и там покажу эти плюшки.

Вот и вся теория по виланам. Но пока что это просто абстгактная инфа, которую никуда не применить.

А я покажу, как при помощи управляемого свитча решить некоторые вопросы и зачем был куплен обозреваемый свитч.

Сначала перейдем к свитчу и посмотрим, что он из себя представляет.

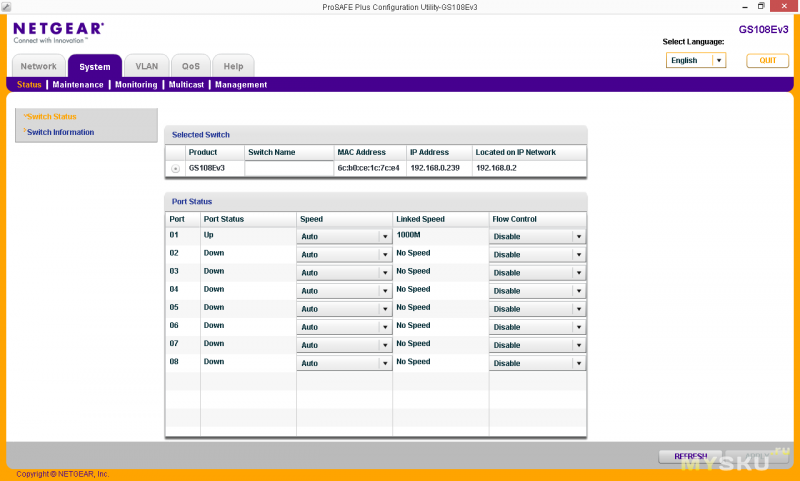

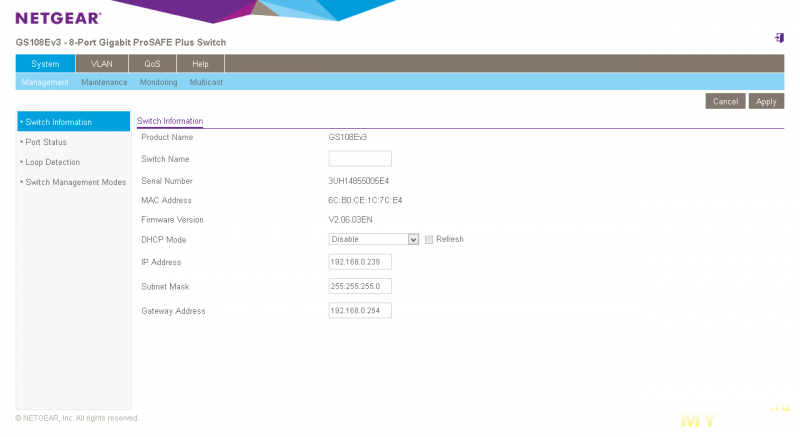

NETGEAR ProSAFE Plus серия гигабитных свитчей для дома и мелких контор. Любой управляемый свитч имеет как минимум виланы. Так там есть поддержка приоритетов трафика или qos, которая позволяет разными способами выделять трафик и пропускать более значимый — например голосовой.

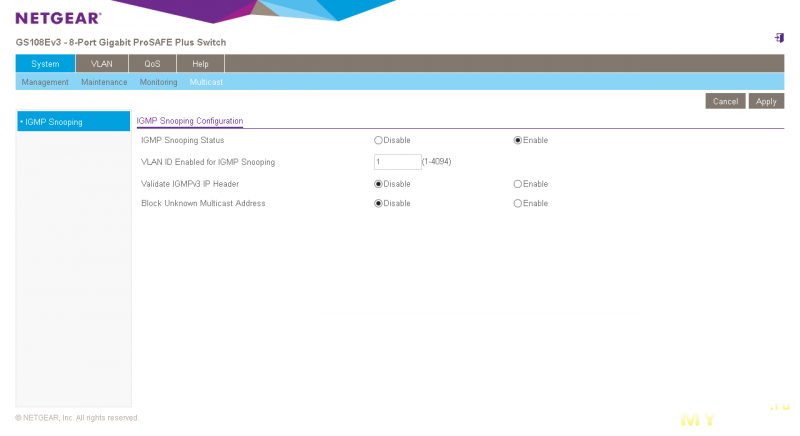

Еще одна плюшка IGMP Snooping — позволяет гнать видеопотоки только на те физические порты, где есть потребители мультикаст трафика и не забивать остальные порты. Что это такое — я там ниже скажу.

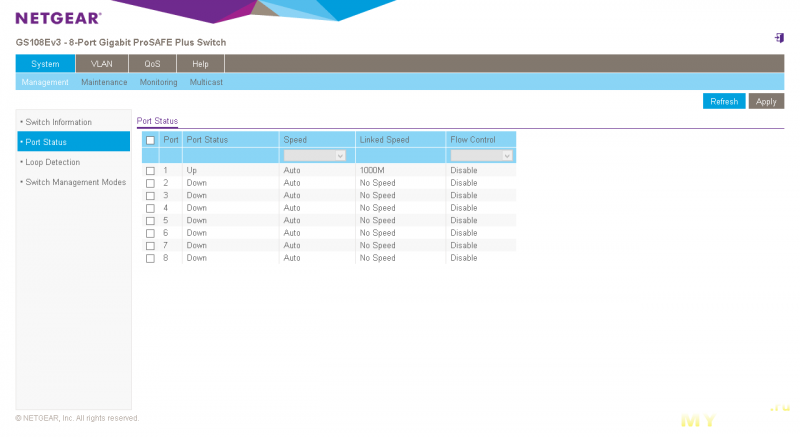

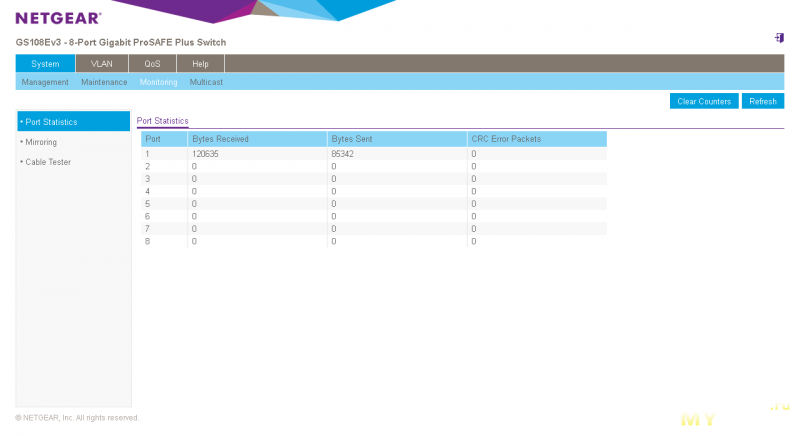

Так же есть возможность проверки целостности кабельного соединения и конечно же мониторинг портов и трафика на них. Правда в этой модели все делается через индусский софт.

Как можно узреть — в простом роутере ничего интересного нет. Кстати озу тоже нет, видать хватает встроеной в сок.

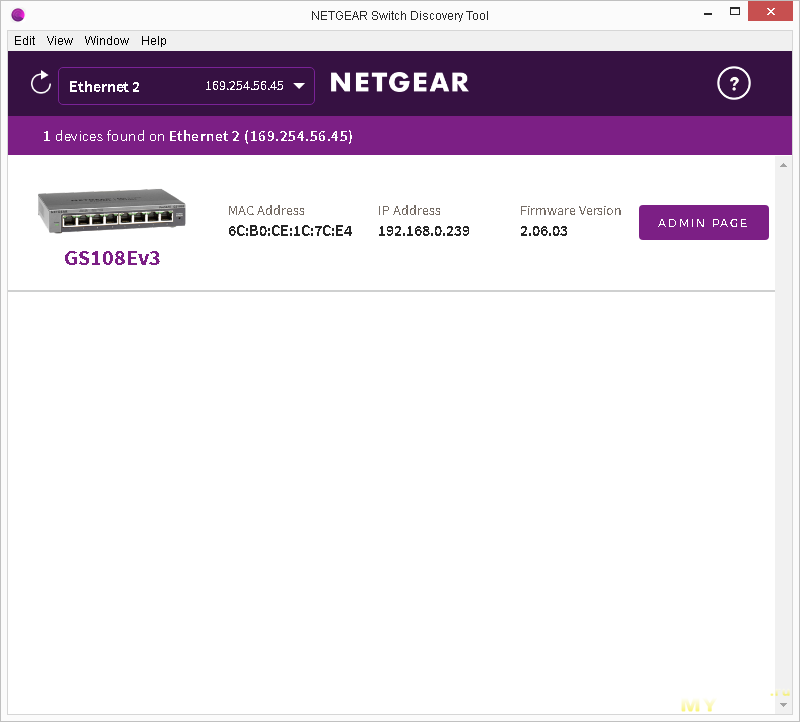

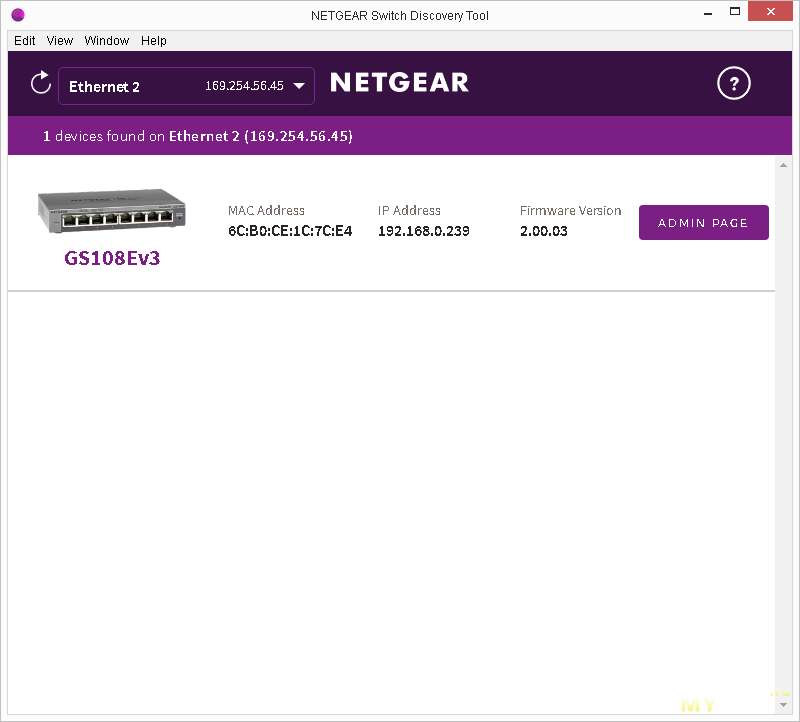

Для первичной настройки свитча ему надо задать адрес или узнать дефолтный. Для этого есть специальный софт. Заодно и прошивка там же. С момента последнего апдейта где-то в феврале-марте вышла уже новая версия.

www.netgear.com/support/product/GS108Ev3

Есть еще другой индусский софт в виде утилиты поиска.

Она написана на electron. Кто не знает — это такая модная приблуда, которая позволяет писать десктопные кроссплатформенные приложения при помощи вебтехнологий. Это серверная версия яваскрипта nodejs и клиентская версия того же яваскрипта в виде движка хромиума. В нагрузку к ним еще идут adobe air, .net framework 4.6, winpcap. Последний — это драйвер сетевого уровня для перехвата пакетов на сетевых интерфейсах, чтобы работать с сетью на низком уровне.

Чтобы просто найти и показать все свитчи — нужна прога, папка которой весит 140мб.

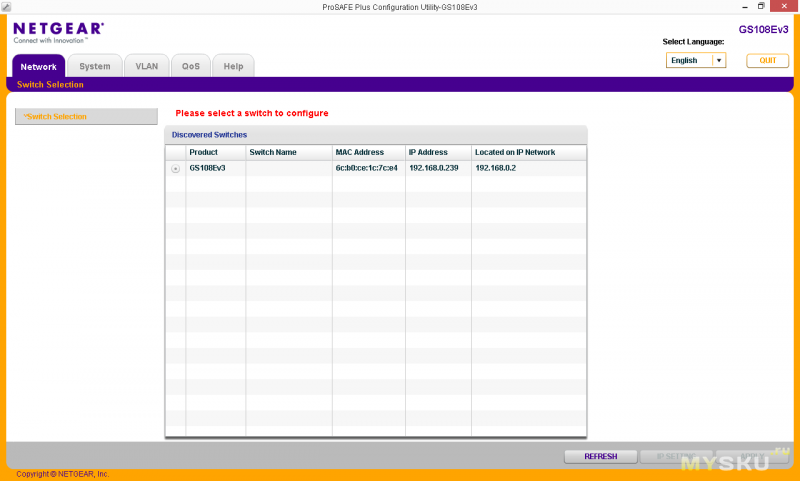

Теперь переходим к другой проге, которая позволяет настраивать свитчи по своему протоколу.

Т.к. вебморда ничем не отличается от софта, то дальше я буду делать все в вебморде.

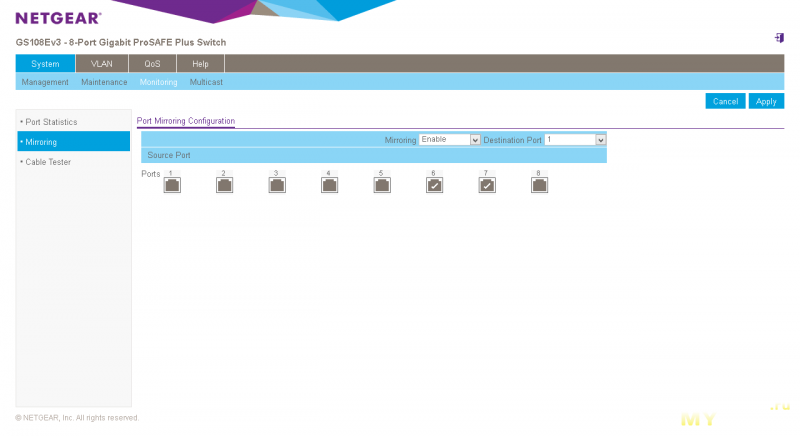

Одна прикольная фишка управляемых свитчей — зеркалирование трафика с портов на порт «отладки». На этом порту может висеть админский компутер с wireshark. Вам не придется устанавливать анализатор пакетов на какой-то машине, а можно просто порт этой машины перенаправить на свой отладочный.

Свитчи в отличии от хабов не посылают весь трафик на все порты, где он может быть легко перехвачен. А эта фишка как раз позволяет обходить это ограничение.

В данном случае мой отладочный порт 1, а трафик будет идти с 6 и 7.

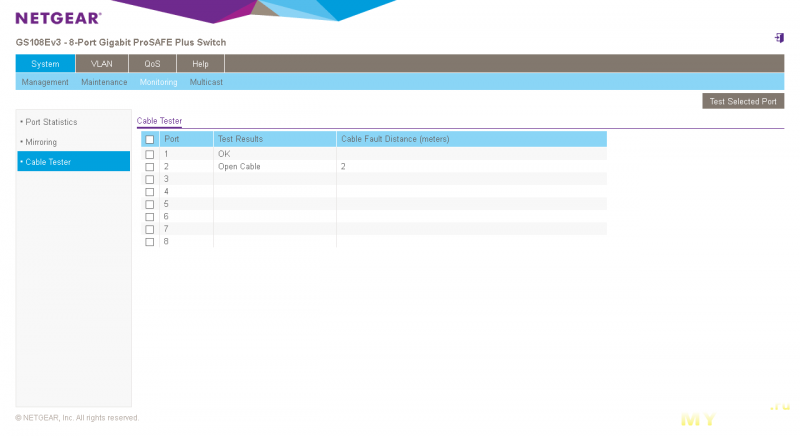

А вот та плюшка с тестированием кабеля. Оно даже пытается определить длину, но на коротких дистанциях там +- лапоть. В моем случае кабель 3 метра.

Вот эта плюшка с мулитькаст трафиком. Только тут она совсем урезаная. Если у вас на транк порт заходят виланы с мультикастом, то на все порты одного вилана можно направить этот трафик.

Либо заблокировать трафик на этих портах. Вобщем в таком варианте реализации я даже и не знаю как ее применить.

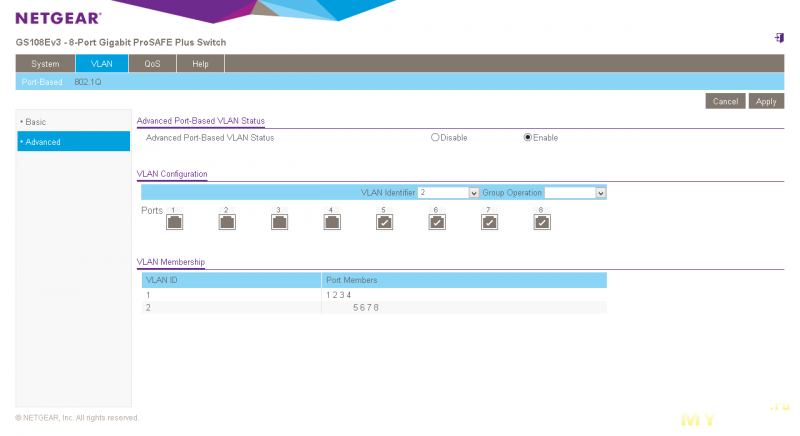

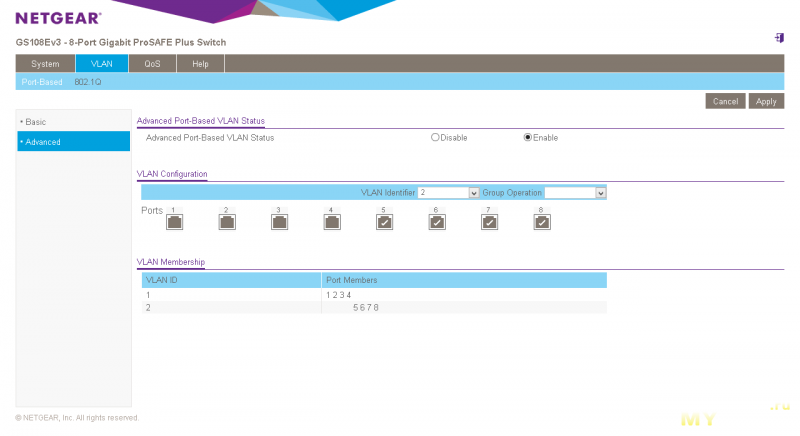

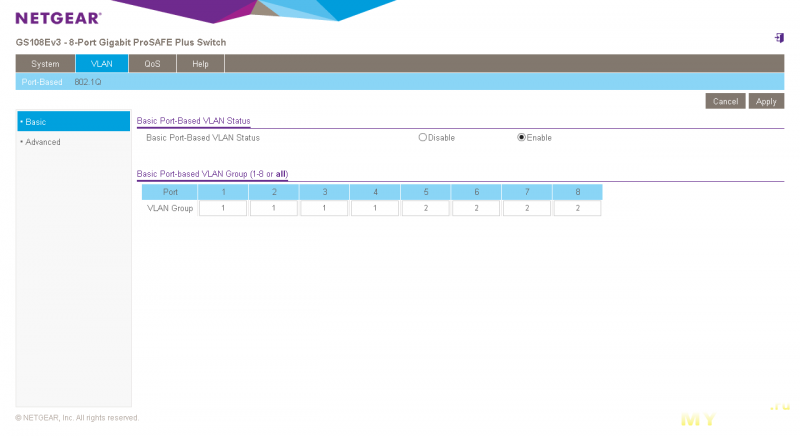

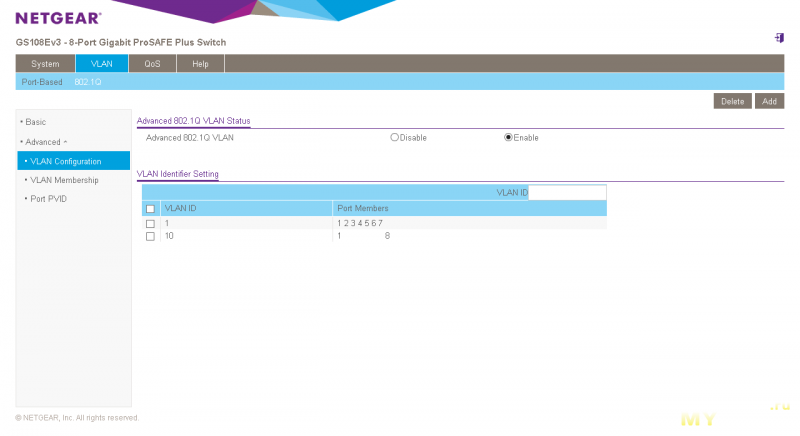

А вот пошли виланы. Как я уже выше писал — есть 2 типа виланов: основанные на портах и на стандарте 802.1q.

Если вам тупо нужны как бы 2 раздельных свитча, то выбираете портовые виланы и делите на группы.

По сути это тот же 802.1q, только все настройки скрыты.

А теперь посмотрим настройки поближе.

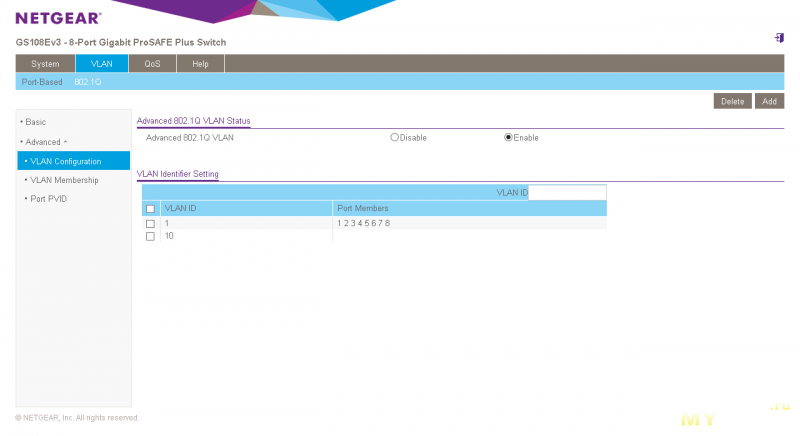

Тут тоже довольно просто, только теперь можно указать номера виланов.

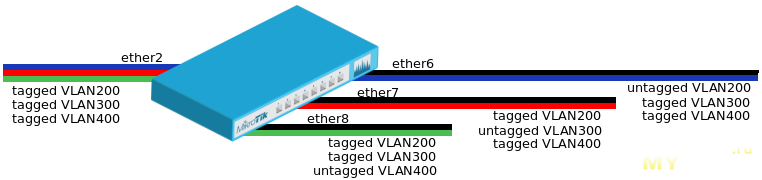

Зачем нужно? Например в один из портов воткнут кабель, который идет со свитча и на нем тегированый трафик или вообще транк. Свитч будет только брать трафик с нужным номером и пускать на порты, которые в этом вилане.

Теперь перейдем в самый сложный режим, где можно все настраивать самому.

Добавим в поле vlan id цифру 10 и нажмем apply. Так создается новый вилан интерфейс.

Интерфейс в данном случае это абстгактный. Зато в продвинутых свитчах на него можно навесить dhcp client и ваш свитч будет иметь как бы 2 ип адреса, что позволит обращаться к нему из разных сетей. Так же в продвинутых свитчах можно делать dhcp server.

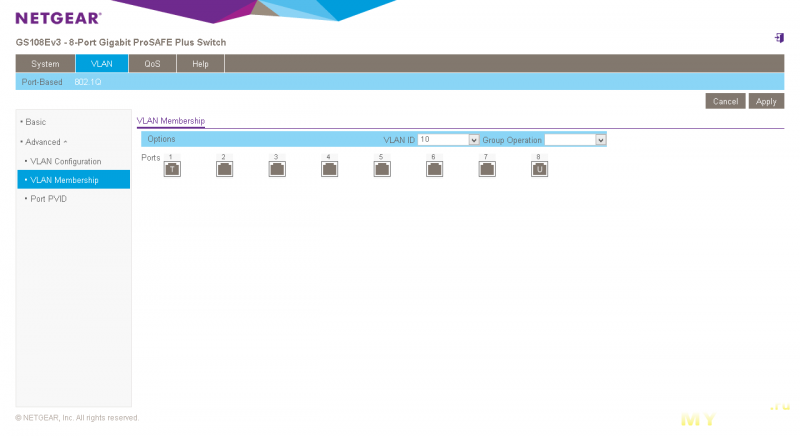

Пока что в нашем 10м вилане нет портов.

И тут вылазит еще одна штука, о которой я не говорил раньше — это pvid оно же port vlan id.

Это цифра из уже созданных виланов.

Она на первых порах создает путанницу, т.к. вроде бы мы уже выше определили, какой порт в каком вилане будет находиться.

Например порт 2 находится в вилане 2, но пвид по дефолту 1. Так хоть и допускает конфиг свитча, но компутер на этом порту ничего не сможет принять. Почему так происходит?

Дело в том, что трафик делится на входящий и исходящий. Как я уже писал выше — любой современный свитч является управляемым и по дефолту в нем есть интерфейс вилан1. Любой входящий в свитч трафик маркируется тегом в виде бирюзового цвета.

Там он бегает по кругу, попадает на порты и тег стирается. Чтобы тег стирался — надо на портах выставить букву U (untagged).

Буква Т это tagged. Такой трафик может проходить спокойно через неуправляемые свитчи с пое и обрабатываться например точкой доступа.

Важно запомнить.

Порт может выдавать много исходящих виланов и гнать их дальше на свитчи.Но входящий нетегированный трафик можно тегировать только в один вилан. Это как есть общий вход в уборную, но один человек может пойти либо в женский, либо в мужской сортир. Одновременно в два он физически не может зайти.

Так и трафик от тупого пк без тега должен же куда-то заходить. По дефолту он попадает в 1й вилан. А у нас порт 2 засунут в вилан 2. Трафик разрывается пополам и компутер уже не в состоянии понять, откуда ждать пакеты.

У портов можно убрать буквы и он останется как бы вне виланов (not member). В данном свитче такое нельзя сделать. Выйдет сообщение, что сначала надо изменить pvid и только потом можно исключить порт из одного вилана, чтобы он не был транковым и засунуть в другой вилан.

Но если вы выберете вилан 10 и поставите U на каком-то порту, все сработает, но pvid не изменится. Поэтому надо руками его тоже на 10 поменять.

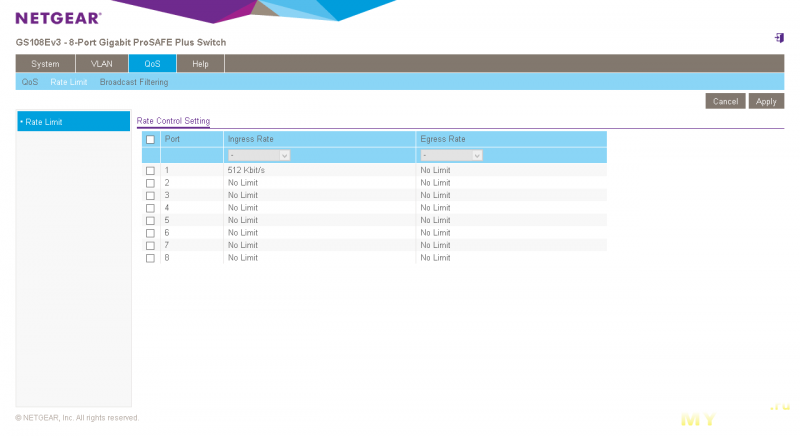

Как я уже говорил — трафик может быть входящим и исходящим.

В этом разделе можно легко ограничить скорость на порту. Так легко без нагрузки на роутер можно ограничивать скорость инторнета в общагах или офисах.

Практика

Дочитав до сюда, кто-то вспомнит, что я купил этот роутер для клиента. А после всех этих виланов и пвид голова идет кругом и непонятно, что куда писать и зачем.

Кто изучал программирование, то 95% из них испытывали трудности с тем, что вроде бы как бы знания есть, как бы вроде бы все понятно, но когда доходит до делать, то непонятно, как и с чего вообще начать.

Как я недавно выяснил — никто не преподает методику познания материала. Подразумевается, что вот ты получил знания и внезапно стал работать, как будто бы уже имел опыт в 20 лет.

Недавно я нашел человека, кто объяснил, как правильно преподавать программирование. Методика так же применима и к другим областям.

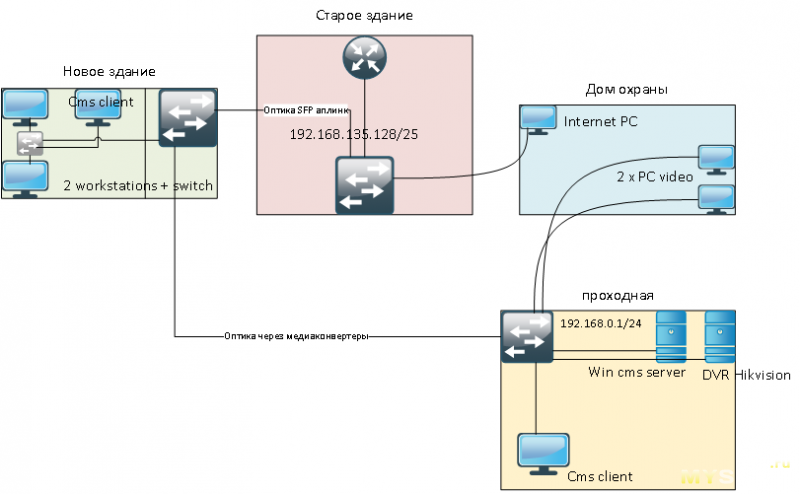

У одного клиента есть 4 здания, где есть 2 сети — инторнет и видео. Видео было смонтировано позже.

Причем конфиг хитрый и для понимания сети надо нарисовать схему, потому что без схемы даже в такой простой сети не разобраться, т.к. ее надо держать в голове.

Так же и при программировании — человек держит кучу кода в голове и думает, как бы реализовать все и сразу, а в результате ничего не получается и он думает, что это он такой тупой.

Поэтому там задача делится на 2 типа. Сама задача, которая отвечает на вопрос ЧТО и решение задачи, которое отвечает на вопрос КАК.

Например есть машина и задача у нее ехать. КАК ездит машина? При помощи двигателя. При помощи буксира. При помощи конной тяги.

Вот у нас есть исходная сеть.

Инторнет заходит в старое здание с роутера на свитч. Свитч соединен оптикой со свитчем в новом здании.

Когда строили новое здание, то проложили под землей оптику и до проходной.

А до этого еще в дом к охраннику прокинули витую пару от свитча из старого здания и засунули в точку доступа влан. (отметил как обычный компутер)

В том доме еще стоят 2 компутера для видео и проложены 2 кабеля до свитча (нарисовал один).

Делали все низкоквалифицированные работяги.

В новом здании в одном кабинете стоит 3 компутера — 2 рабочие станции и один для камер с нового здания.

Все камеры заходят на 2 регистратора на проходной.

На проходной стоит 1 видеосервер с виндовсом и специальным софтом, который пишет потоки с аналоговых камер через специальные карты.

В этой же проходной стоит компутер, который соединен с видеосервером по сети, а регистратор hikvision соединен хдми кабелем с монитором.

Казалось бы все норм и должно работать и оно работало как-то до недавнего времени. Потом начались глюки и отвалы видеосерверов из-за одинаковых ип.

Глюк выражался в том, что в будке охраны клиент цмс отваливался от видеосервера и это было замечено только когда будка соединена с новым зданием по оптике через медиконвертеры.

В новом здании в полу 2 розетки всего. Одна раскидана на аналоговые телефоны, а вторая была раскидана на 2 рабочих пк. Работяги просто в этот свитч втыкают 3й компутер, ставят туда цмс клиент и все работает. Точнее работало и внезапно заглючило.

Рабочая сеть 192.168.135.128/25 (это из центра так сделали, я тут не при чем и оно маршрутизируется с впн других филиалов) Есть dhcp.

Видео сеть 192.168.0.1/24 без dhcp.

Работяги уехали из командировки и забили. И тут прихожу я.

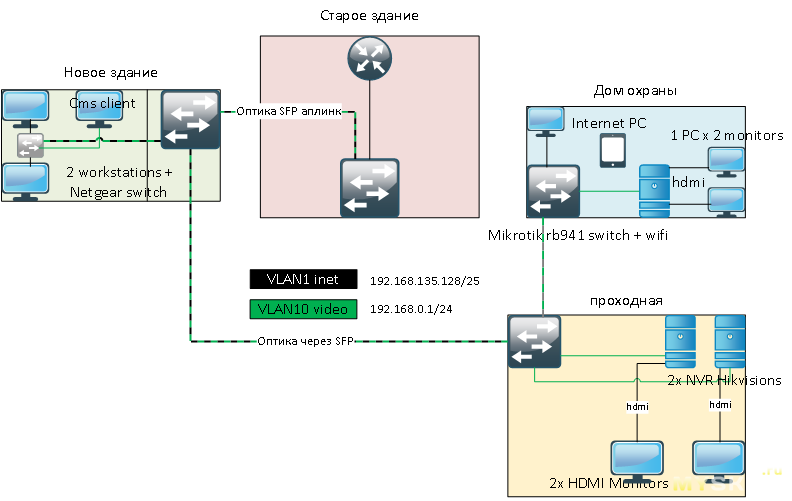

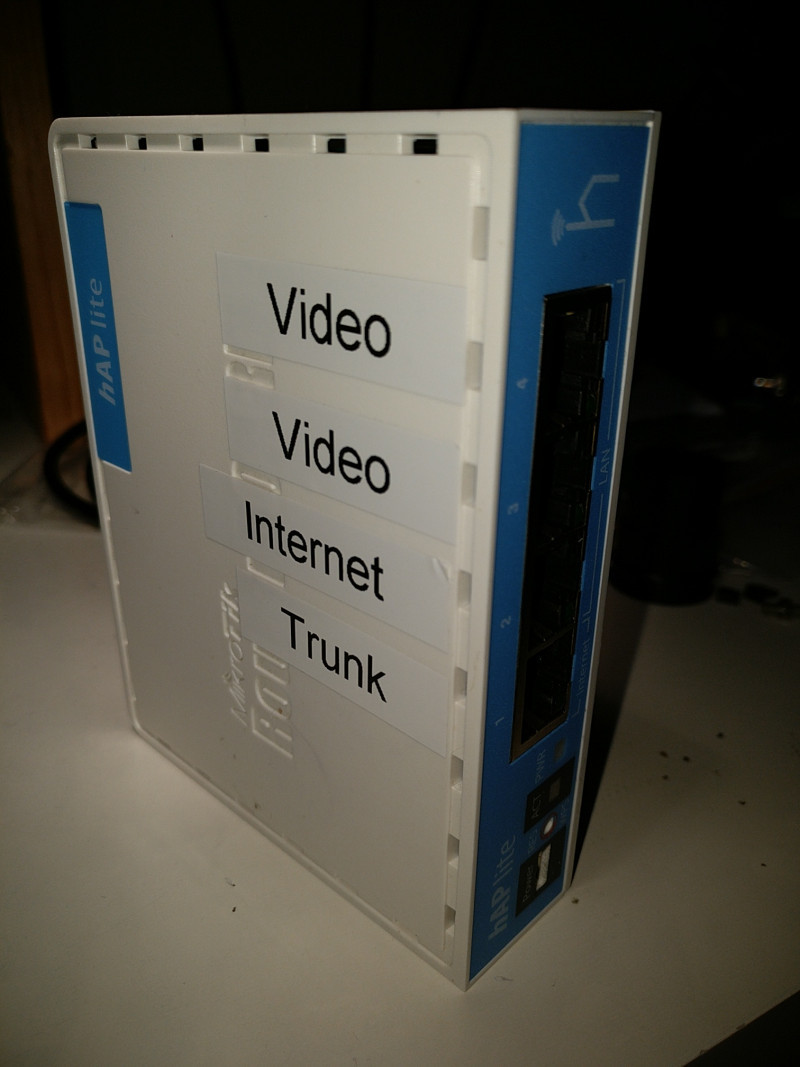

Ставим еще один управляемый свитч на проходной. Ставим микротик 941й в дом охране. Ставим обозреваемый свитч в кабинет в новом здании (первый свитч там уже в серверной стоит).

Настраиваем транки между всеми свитчами.

Тепеть у нас все здания связаны обоими сетями, в любом месте можно теперь подключить сетевую камеру и завести ее на регистраторы или же можно подключить клиент видеонаблюдения. При этом сети никак друг друга не видят.

Микротик настроен как мост lan-wlan и сам он не раздает ип адреса, все это делает стандартный маршрутизатор в основной сети. Если настройки изменятся (у меня нет к нему доступа), то инторнет у охранника не пропадет. Так же это не приведет к пропаданию картинки с камер у охранника в доме.

Так же появилась возможность на проходной запилить инторнет, а то охранники там от безделья целый день маются и сидят через телефоны в ютубе, а трафик не безлимитный.

В качестве альтернативного решения в кабинете нового здания можно было бы оставить старый неуправляемый свитч, а на компутере для видео сделать вилан интерфейс при помощи драйвера сетевой карты. Тогда появится новый сетевой адаптер и ему назначить адрес из сети видео.

Чем плохо такое решение? Тем, что у пользователя есть доступ к кабелю транка, где бегут разные сети и путем настройки адаптера он может соединяться с ними. Поэтому обычным клиентам делают порты типа access и трафик нетегированный из нужного вилана, а так же присваивают pvid этого же вилана.

Для усиления стойкости сети к разрушению — можно сделать петлю из дома охраны в старое здание. При этом образуется кольцо, что приведет к нарушению работы сети. Против таких колец свитчи имеют защиту.

Там уже работяги умудрились лопатой перебить кабеля к камерам. Кабель коаксиальный соединили, а камера все равно не показывает. Пришлось уже мне искать причину.

Еще один плюс такого преобразования сети (и использования управляемых свитчей в данной ситуации) — в одном кабинете нового здания установлена дсл линия и стоит отдельный модем на один компутер, так предписывает техника безопасности данной конторы. Однако в другом здании есть еще один кабинет и там тоже есть дсл линия и тоже стоит модем. Можно предложить им прокинуть сторонний инторнет в оба кабинета разных зданий. Так уже за один год они окупят затраты на такое переоборудование, а со второго года будут иметь чистый плюс порядка 350 евров.

А у более продвинутых свитчей есть авторизация на портах. При подключении в порт — компутер получает сначала базовые настройки ограниченной сети, из которой доступен сервер авторизации radius. Далее на компутере запускается софт для авторизации и клиент получает уже новые настройки сети от свитча.

Примерно похожая авторизация есть в сетях docsis. Например у меня есть кабельные модемы от моего провайдера, но я пользуюсь покупным модемом другого производителя и зарегил его у провайдера через сайт. Так вот этот сайт доступен только в сети, куда попадают неавторизованные по мак адресу модемы. Там еще и скорость всего 1мбит.

В следущем обзоре комплекта оборудования я попробую показать такую настройку свитча и wlan сети.

https://mysku.ru/blog/ebay/73850.html