| Категории раздела |

|

|

Автомобильные гаджеты, ремонт...

[145]

|

|

Безопасность IT

[404]

|

|

Блоки питания, Power Banks, зарядки...

[522]

|

|

Видеорегистраторы

[188]

|

|

Гаджеты для спорта и здоровья...

[195]

|

|

Гаджеты, аксессуары...

[632]

|

|

Измерительная техника, инструменты

[455]

|

|

Накопители данных

[234]

|

|

Нетбуки, Ноутбуки, Ультрабуки

[693]

|

|

Мультиварки, блендеры и не только...

[168]

|

|

Планшеты

[765]

|

|

Радар-детекторы

[26]

|

|

Роботы-пылесосы

[41]

|

|

Своими руками

[380]

|

|

Сети, сетевые технологии, оборудование...

[274]

|

|

Смартфоны

[4966]

|

|

Фотокамеры, объективы, искусство фотографии..

[542]

|

|

Умный дом

[56]

|

|

Электронные книги

[103]

|

|

CB, LPD, PMR- связь...

[170]

|

|

DECT, IP-телефоны

[18]

|

|

Drones, boats, cars...

[109]

|

|

electric cars

[35]

|

|

GPS-навигаторы, трекеры...

[51]

|

|

Linux и не только

[3991]

|

|

mini computers и не только...

[413]

|

|

News IT, Это интересно, ликбез...

[1121]

|

|

Smart TV, UltraHD, приставки, проекторы...

[417]

|

|

Smart Watch

[270]

|

|

Sound: наушники, плееры, усилители...

[621]

|

|

Windows 10...

[301]

|

|

Windows 11

[37]

|

|  |

|

|

| |  |

| Главная » 2016 » Декабрь » 5 » Показательная уязвимость в северокорейском Linux-дистрибутиве Red Star

13:38 Показательная уязвимость в северокорейском Linux-дистрибутиве Red Star |

Показательная уязвимость в северокорейском Linux-дистрибутиве Red Star

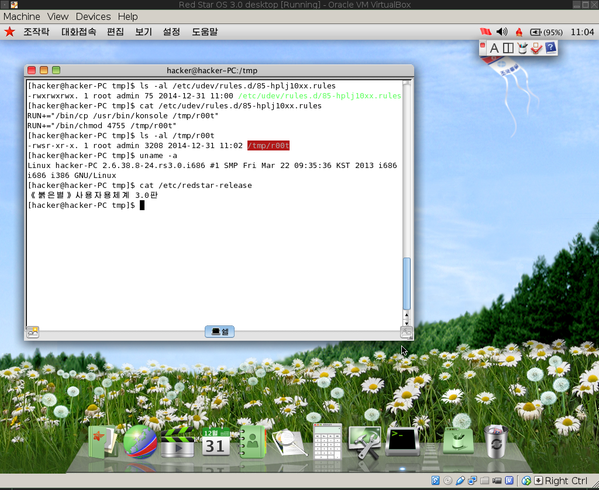

В развиваемом в Северной Корее дистрибутиве Red Star Linux 3.0 (переработанный вариант CentOS 6) найдена очередная показательная уязвимость. Если ранее, в дистрибутиве была выявлена лазейка, позволяющая любому пользователю запустить терминал с правами root, то на этот раз уязвимость позволяет организовать выполнение любых команд в системе при клике в браузере на специально оформленную ссылку.

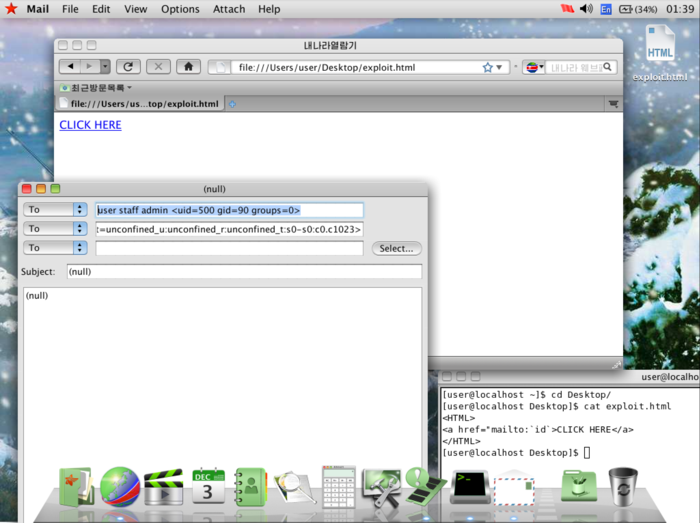

В Red Star по умолчанию предлагается web-браузер Naenara 3.5, основанный на кодовой базе Firefox. Для выполнения внешних обработчиков URL в браузере задействована специальная утилита /usr/bin/nnrurlshow, которая вызывается при клике на ссылки вида "mailto:" или "cal:". Суть уязвимости в том, что содержимое ссылки передаётся утилите в качестве аргумента командной строки без применения экранирования спецсимволов, что позволят разместить ссылку вида "mailto:`cmd`", кликнув на которую в системе будет выполнена команда "cmd". Например, результат клика на ссылке "mailto:`id`" показан на следующем скриншоте:

Метод получения root-доступа в системе:

http://www.opennet.ru/opennews/art.shtml?num=45619

http://www.opennet.ru/opennews/art.shtml?num=45619

|

|

Категория: Linux и не только |

Просмотров: 484 |

Добавил: laptop

| Рейтинг: 0.0/0 |

Добавлять комментарии могут только зарегистрированные пользователи. [ Регистрация | Вход ] | |

| |  |

|

Волк слабее льва и тигра, но в цирке волк не выступает!

Волк - единственный из зверей, который может пойти в бой на более сильного противника.

Если же он проиграл бой, то до последнего вздоха смотрит в глаза противника. После этого умирает...

| Внимание! |

|

Администратор сайта laptop.ucoz.ru не несет ответственности за содержание рекламных объявлений. Все используемые на сайте зарегистрированные товарные знаки принадлежат своим законным владельцам! Используемая со сторонних источников информация публикуется с обязательными ссылками на эти источники.

|  |

|

|