- Цена: $52,95

Приветствую читателей муськи! А не поломать ли нам с вами сегодня копья в комментариях по вопросу продукции компании Mikrotik? Сегодня я приглашаю вас посмотреть на одно очень интересное сетевое устройство, которое (можно смело сказать) уникально для нашего рынка. Эта непризентабельная на вид коробочка имеет на борту 2-х ядерный 4-х поточный процессор и обеспечивает аппаратное шифрование данных. Всех заинтересовавшихся прошу под кат.

Совсем недавно я стал обладателем роутера, который как мне казалось закрыл все мои сетевые «хотелки» и в ближайшее время мне не потребуется больше задумываться о каких-либо глобальных изменениях в локальной сети. Однако думал я неправильно, прошло пол года и вот, пришлось вносить изменения :) С обзором моего основного роутера желающие могут ознакомиться тут: mysku.ru/blog/ebay/39873.html

Mikrotik hap AC (962-й) оказался очень интересным устройством, стабильным, с отличным покрытием беспроводной сети, шустрым и самое главное: ОЧЕНЬ гибким, по сути его RouterOS обеспечивает практически любым сетевым функционалом, а если вдруг чего-то нет, то можно смело воспользоваться скриптами (хотя конечно иной раз весьма досадно, что нет прямого доступа к шеллу). В общем все было у меня хорошо пока внезапно не закончились свободные сетевые порты в роутере )) Последний свободный сетевой порт заняла консоль PS4, а так как в перспективе мне потребуется по крайней мере еще один локальный сетевой порт, то я стал задумываться о покупке небольшого свича в локальную сеть. Думал как-то отстранено, так как особо не поджимало, и лениво просматривал Сеть на предмет будущей покупки. Так как меня уже можно смело зачислять в стан секты свидетелей Микротика, то выбирал я из продукции именно этой фирмы (от добра добра не ищут).

Одновременно с этим сетевой администратор на моей работе, решил поднять скорость туннеля, который обеспечивает связь между моим домом и работой. Решение со всех сторон правильное и я всеми руками ЗА, так как если удаленный рабочий стол по RDP текущие настройки скорости покрывают полностью, то передача более-менее объемных файлов превращается в долгий квест. В общем скорость тоннеля расширили до 40 Мегабит (в туннеле сейчас стоит ограничение трафика максимум 40 мегабит). И тут выяснилось следующее: в тоннеле используется шифрование данных, что естественно и по другому в моей компании быть не может (да в принципе и вообще в любой удаленной работе шифровать данные не грех). Собственно раньше скорость была 20 Мегабит и при работе туннеля достаточно сильно загружался процессор роутера (до 90%) Теперь, после повышения скорости, все стало печальнее: скорость возросла до 30 Мегабит а загрузка проца моего роутера упёрлась в 100%, таким образом если начать передавать данные с или на работу, то локальная сеть «умирает» пока загрузка туннеля не прекратится.

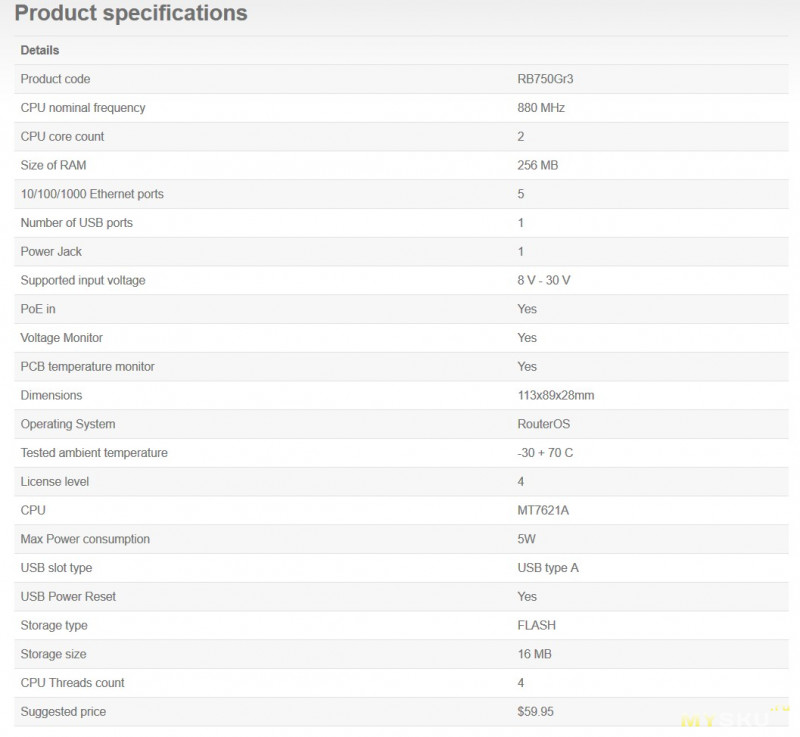

В общем задумался я над возможным решением и думал недолго: как раз недавно появился в продаже обновленный Mikrotik HEX 750Gr3 который судя по заявлениям производителя обеспечивает высокую производительность при шифровании и обладает 5 гигабитными портами. Как раз такое совмещение мне и требовалось. Заказ я оформил через ебей версию сайта евродекс подождал примерно 14 дней и вот наш герой у меня в руках. В этом обзоре я решил учесть недостатки предыдущего (в прошлый раз я впервые столкнулся с RouterOS и поэтому решил не особо отступать от сетевых руководств – делиться с вами было особо нечем), по шагам описать добавление нового устройства в локальную сеть и вообще в целом показать построение сети с помощью устройств от Микротика. Поэтому обзор обещает растянуться :) Постараюсь все разбить на блоки и активно использовать споллеры. Поехали!

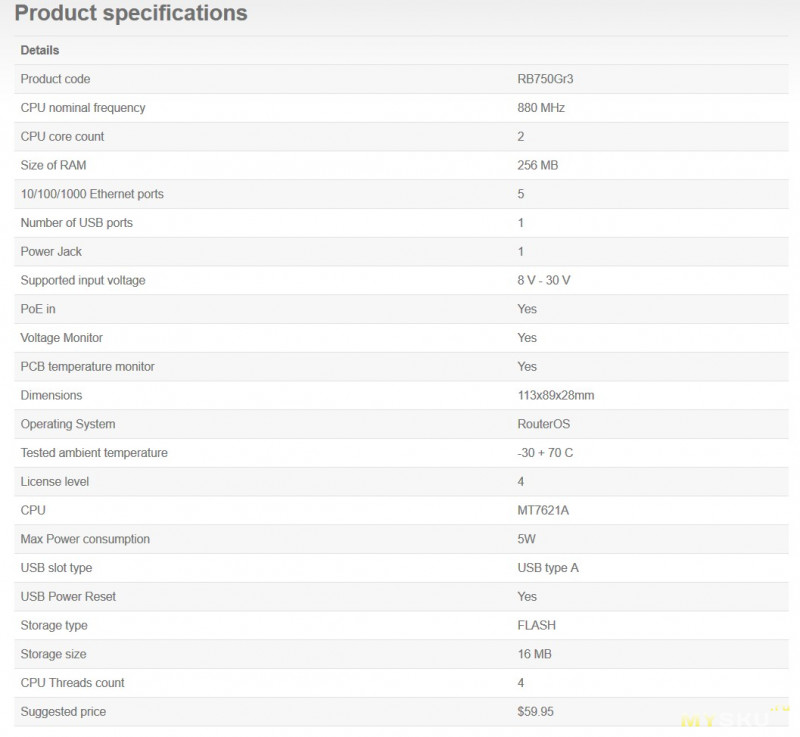

Спецификация:

Приехал аппарат как всегда в привычной для продукции микротика серой коробке, внутри сам маршрутизатор, блок питания и куцый листик с описанием как зайти в настройки:

Дизайн маршрутизатора минималистически-спартанский, совершенно не креативный, но лично меня этим продукция микротика подкупает: терпеть не могу современные бессмысленные выкидыши маркетинга иных фирм по принципу чем больше ног/антенн тем круче :)

Пройдемся по фронтальному функционалу слева направо: разъем питания с широким допускам по БП (от 8 вольт и до 30 вольт) кнопка сброса, информационные светодиоды рабочих режимов, внизу притаился порт для microSD-карты, далее расположены 5 гигабитных портов. По первому порту может осуществляться питание через PoE.

По правому боку производитель сделал вывод USB2.0 для подключения 3G/LTE модема (использовать этот порт для подключения ХДД не получится)

Сверху располагаются светодиоды активности интерфейсов и лого производителя:

В комплекте отсутствует пачкорд, но для меня это не было сложностью ))

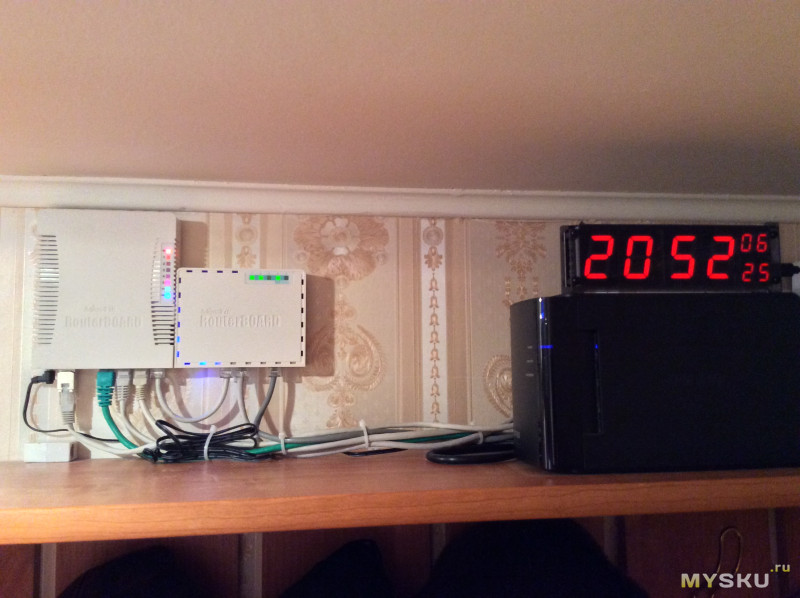

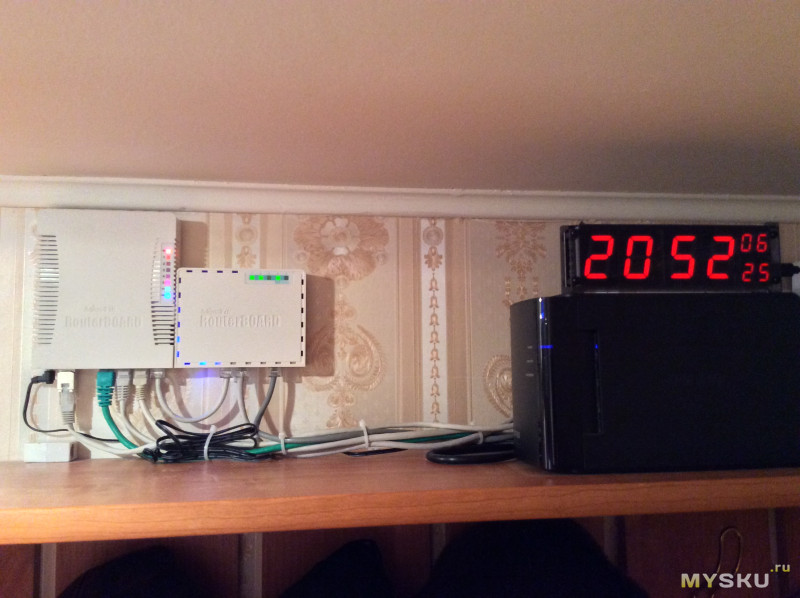

После распаковки, достал дрель, сделал пару дырок в стене и подвесил HEX, получилось вот так:

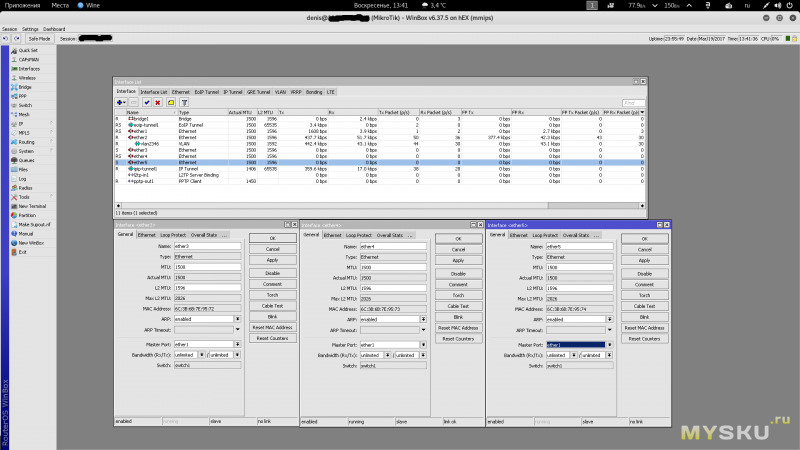

После этого сделал маленький хвостик для соединения маршрутизаторов и подключил питание через PoE-интерфейс. Далее заходим в программу управления Winbox (брать тут: mikrotik.com/download/winbox.exe) через вкладку Neighbors в которой отобразится новое устройство. Так как новый маршрутизатор будет иметь отличающейся от моей подсети IP то проще на него постучать через MAC-адрес. Логин admin Пароль пустой.

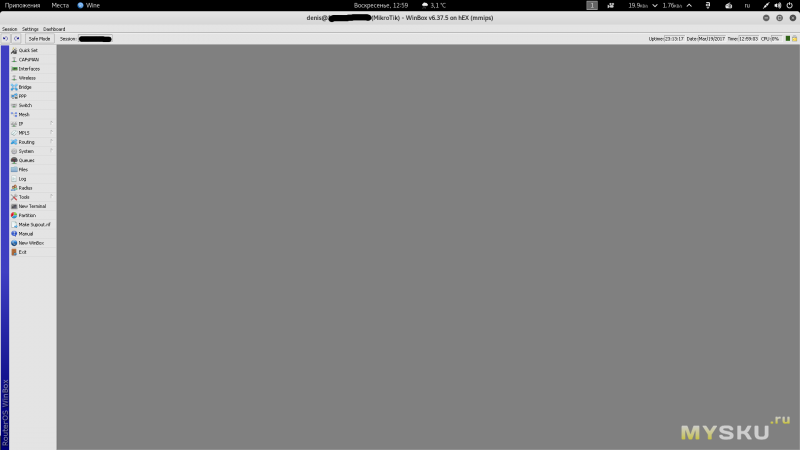

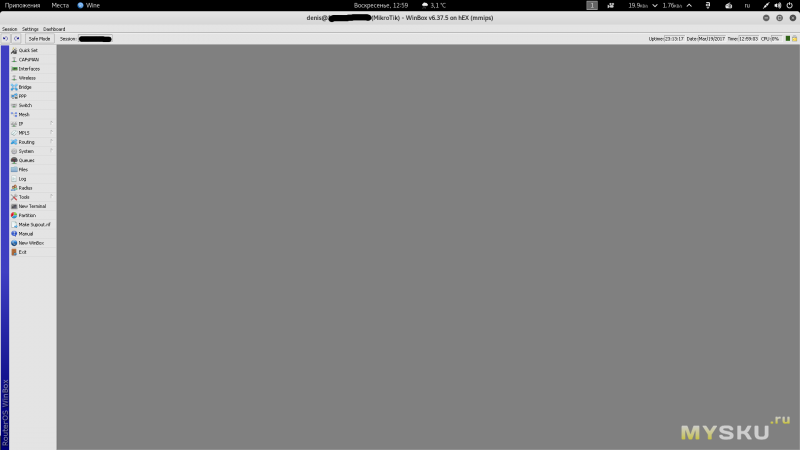

Попадаем в окно-управления роутером:

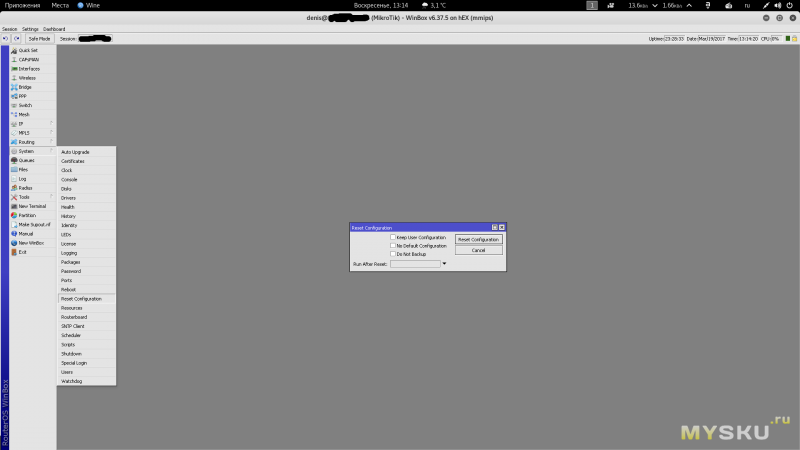

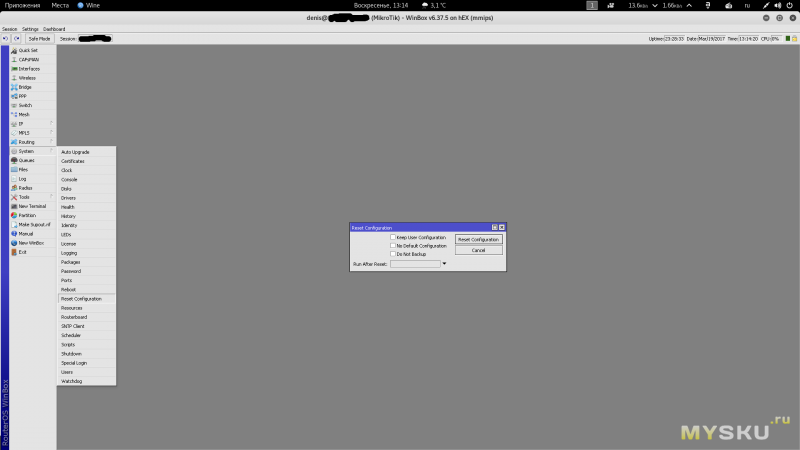

Первое что делаем, это сброс заводской конфигурации и обнуление настроек:

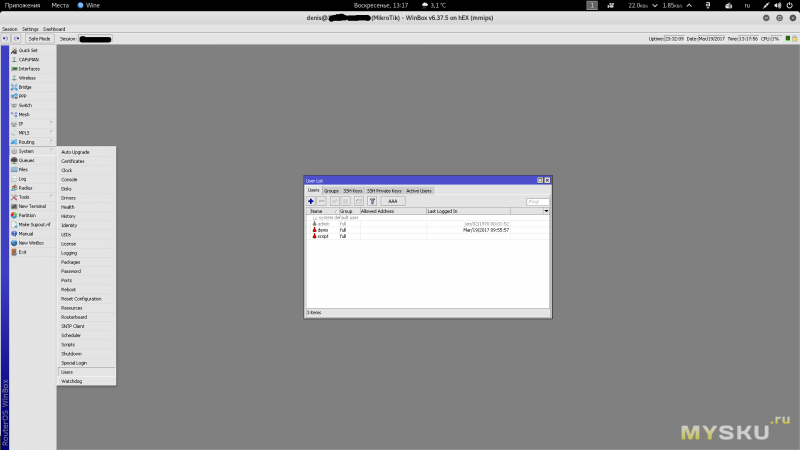

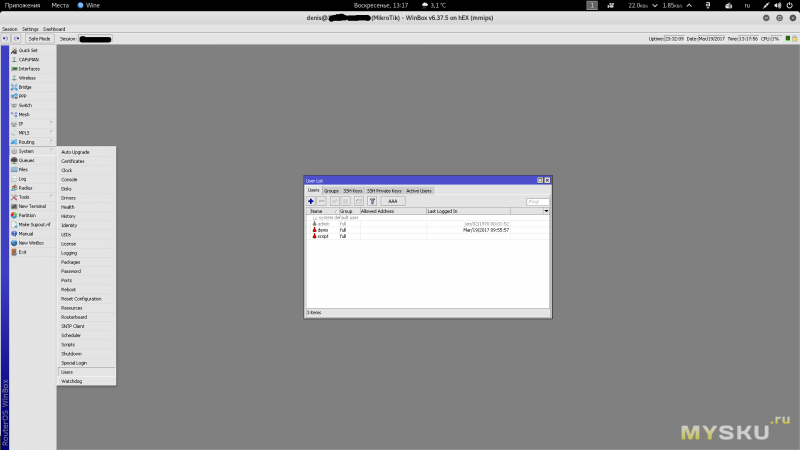

После перезагрузки маршрутизатора заходим в настройку пользователей System/User и создаем нового пользователя с каким-нибудь боле-менее нормальным паролем, пользователя admin отключаем (красный крестик вверху окошка пользователей):

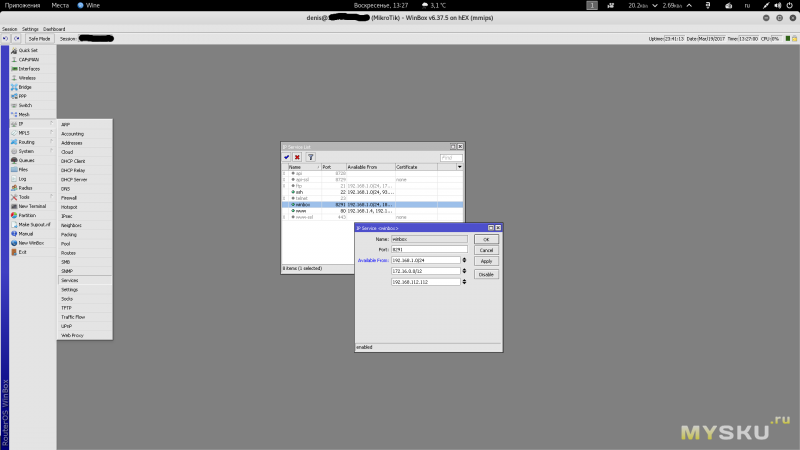

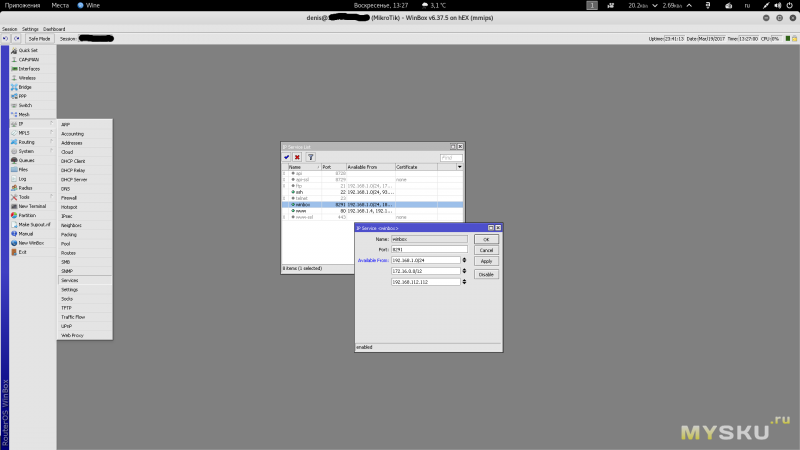

Заходим в сервисы: IP/Service и отключаем то, что не будем использовать. Оставляем доступ через Winbox и на всякий случай через SSH. Два раза щелкаем по сервису и прописываем для каждого сервиса доступ только из локальной сети или с тех внешних адресов в которых вы уверены. Настоятельно рекомендую отключить доступ через браузер (у меня он включен, но ограничен по локальной подсети).

После этих базовых настроек приступаем к конфигурированию сети:

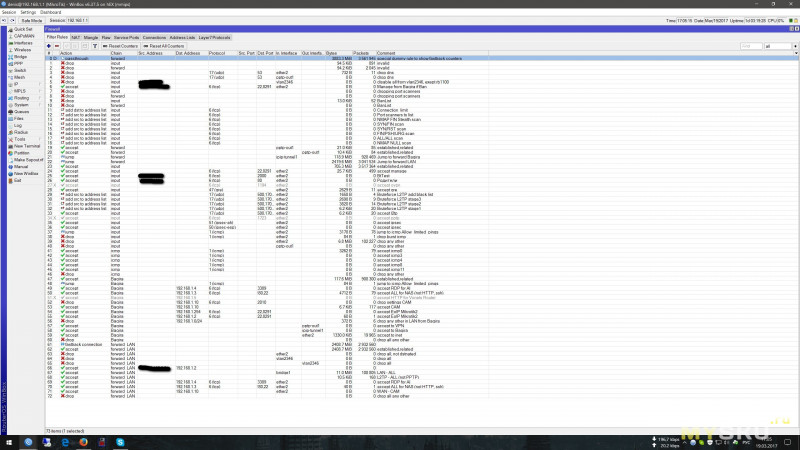

Следующий большой шаг это фаервол и NAT. Я буду писать настройки исходя из своих предпочтений и требований в безопасности сети. Поэтому попрошу не пугаться все правила постараюсь объяснить, а так же логику их написания. Погнали:

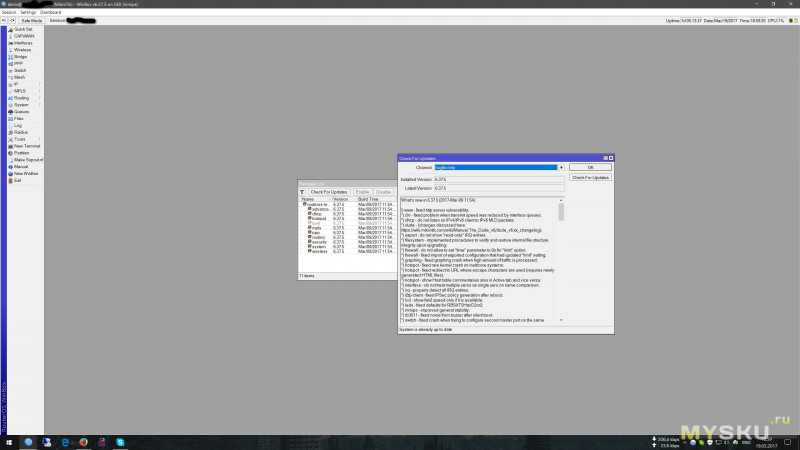

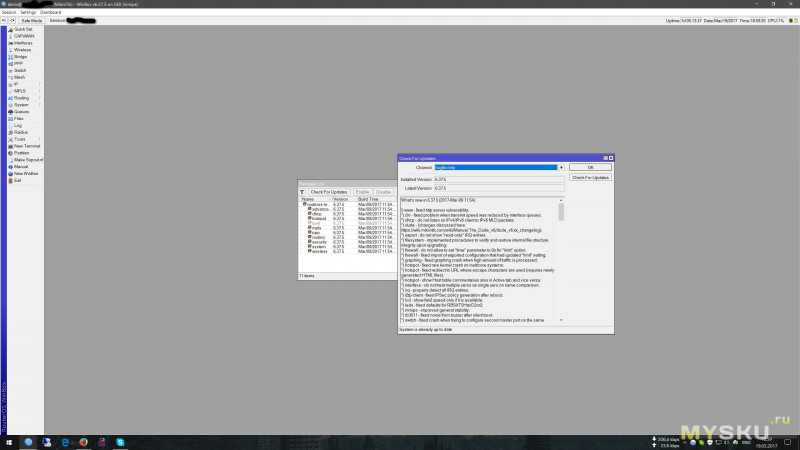

Теперь можно обновить прошивку устройства. Сделать это достаточно просто: идем в System/Packages и в появившемся окне нажимаем check update

Если на сервере есть более свежая версия прошивки — ее будет предложено скачать и установить.

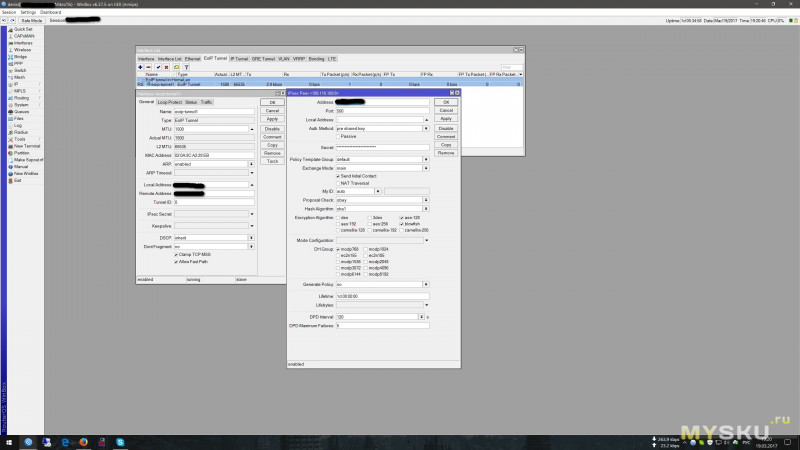

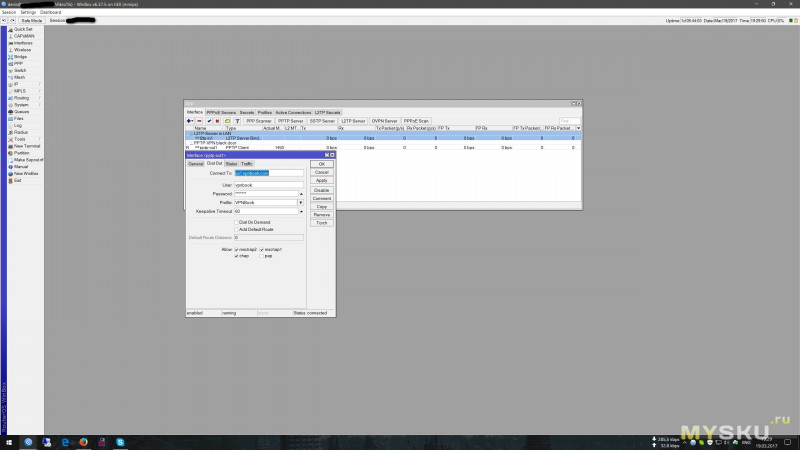

Двигаемся дальше, создаём туннели:

Параноики на марше или Скрипты.

Работа со скриптами, реализация недокументированных возможностей и творческого подхода.

Самым удивительным для меня в устройствах микротика стала возможность практически не ограниченного творчества и реализации того что нужно, но чего изначально нет :) Я заинтересовался, стал рыть инет и искать информацию. Признаюсь честно, то что у меня реализовано в моей конфигурации является в большей части компиляцией разных идей с форумов микротика, но то что есть и то как оно работает очень ясно дает представление, что сравнивать эти роутеры с обычными домашними сложно. Пожалуй такую же гибкость дают варианты на OpenWRT, однако там есть куча особенностей и подводных камней: не со всеми роутерами их прошивки нормально работают (я об этом писал в прошлом обзоре) и далеко не все роутеры нормально поддерживают. Тут же из коробки очень стабильный роутер и полная поддержка производителя. В общем приступим:

Что я могу сказать в заключение? Своей цели я достиг: на работе скорость, которая идет по домашнему туннелю поднялась до 40 Мбит нагрузка на проц не превышает 20%. Домашняя сеть больше не уходит в задумчивый даун пока работает туннель. Кроме того лишними для меня гигабитные порты точно не будут и надолго не останутся пустыми. :)

В целом, мне кажется, что купив такой роутер, человек начнет интересоваться, развиваться и изучать что-то новое. Он получит стабильную железку, которая выполнит практически любые его сетевые задачи и потребности. Сложна ли настройка? Думаю что поначалу кажется что да, ведь нужно сделать много непривычных действий, однако руководств море и ставя галочки по шагам сложно ошибиться, да и по сути негде там особо блукать. Кроме того в каждом микротике есть кнопка быстрой настройки, которая сделана производителем на откуп желающим «чтобы нажал и заработало» она самая верхняя в списке меню Winbox и будь моя воля я бы ее спрятал и отключил от греха подальше. Так как ткнув в нее случайно можно нарушить работающую конфигурацию ))) (даже простой заход туда может пагубно сказаться на текущих настройках).

Не бойтесь чего-то нового, глядишь появится и у вас дома интересная железка, которую можно смело называть роутером, «который может все» (или почти все).

Совсем недавно я стал обладателем роутера, который как мне казалось закрыл все мои сетевые «хотелки» и в ближайшее время мне не потребуется больше задумываться о каких-либо глобальных изменениях в локальной сети. Однако думал я неправильно, прошло пол года и вот, пришлось вносить изменения :) С обзором моего основного роутера желающие могут ознакомиться тут: mysku.ru/blog/ebay/39873.html

Mikrotik hap AC (962-й) оказался очень интересным устройством, стабильным, с отличным покрытием беспроводной сети, шустрым и самое главное: ОЧЕНЬ гибким, по сути его RouterOS обеспечивает практически любым сетевым функционалом, а если вдруг чего-то нет, то можно смело воспользоваться скриптами (хотя конечно иной раз весьма досадно, что нет прямого доступа к шеллу). В общем все было у меня хорошо пока внезапно не закончились свободные сетевые порты в роутере )) Последний свободный сетевой порт заняла консоль PS4, а так как в перспективе мне потребуется по крайней мере еще один локальный сетевой порт, то я стал задумываться о покупке небольшого свича в локальную сеть. Думал как-то отстранено, так как особо не поджимало, и лениво просматривал Сеть на предмет будущей покупки. Так как меня уже можно смело зачислять в стан секты свидетелей Микротика, то выбирал я из продукции именно этой фирмы (от добра добра не ищут).

Одновременно с этим сетевой администратор на моей работе, решил поднять скорость туннеля, который обеспечивает связь между моим домом и работой. Решение со всех сторон правильное и я всеми руками ЗА, так как если удаленный рабочий стол по RDP текущие настройки скорости покрывают полностью, то передача более-менее объемных файлов превращается в долгий квест. В общем скорость тоннеля расширили до 40 Мегабит (в туннеле сейчас стоит ограничение трафика максимум 40 мегабит). И тут выяснилось следующее: в тоннеле используется шифрование данных, что естественно и по другому в моей компании быть не может (да в принципе и вообще в любой удаленной работе шифровать данные не грех). Собственно раньше скорость была 20 Мегабит и при работе туннеля достаточно сильно загружался процессор роутера (до 90%) Теперь, после повышения скорости, все стало печальнее: скорость возросла до 30 Мегабит а загрузка проца моего роутера упёрлась в 100%, таким образом если начать передавать данные с или на работу, то локальная сеть «умирает» пока загрузка туннеля не прекратится.

В общем задумался я над возможным решением и думал недолго: как раз недавно появился в продаже обновленный Mikrotik HEX 750Gr3 который судя по заявлениям производителя обеспечивает высокую производительность при шифровании и обладает 5 гигабитными портами. Как раз такое совмещение мне и требовалось. Заказ я оформил через ебей версию сайта евродекс подождал примерно 14 дней и вот наш герой у меня в руках. В этом обзоре я решил учесть недостатки предыдущего (в прошлый раз я впервые столкнулся с RouterOS и поэтому решил не особо отступать от сетевых руководств – делиться с вами было особо нечем), по шагам описать добавление нового устройства в локальную сеть и вообще в целом показать построение сети с помощью устройств от Микротика. Поэтому обзор обещает растянуться :) Постараюсь все разбить на блоки и активно использовать споллеры. Поехали!

Спецификация:

Приехал аппарат как всегда в привычной для продукции микротика серой коробке, внутри сам маршрутизатор, блок питания и куцый листик с описанием как зайти в настройки:

Дизайн маршрутизатора минималистически-спартанский, совершенно не креативный, но лично меня этим продукция микротика подкупает: терпеть не могу современные бессмысленные выкидыши маркетинга иных фирм по принципу чем больше ног/антенн тем круче :)

Пройдемся по фронтальному функционалу слева направо: разъем питания с широким допускам по БП (от 8 вольт и до 30 вольт) кнопка сброса, информационные светодиоды рабочих режимов, внизу притаился порт для microSD-карты, далее расположены 5 гигабитных портов. По первому порту может осуществляться питание через PoE.

По правому боку производитель сделал вывод USB2.0 для подключения 3G/LTE модема (использовать этот порт для подключения ХДД не получится)

Сверху располагаются светодиоды активности интерфейсов и лого производителя:

В комплекте отсутствует пачкорд, но для меня это не было сложностью ))

После распаковки, достал дрель, сделал пару дырок в стене и подвесил HEX, получилось вот так:

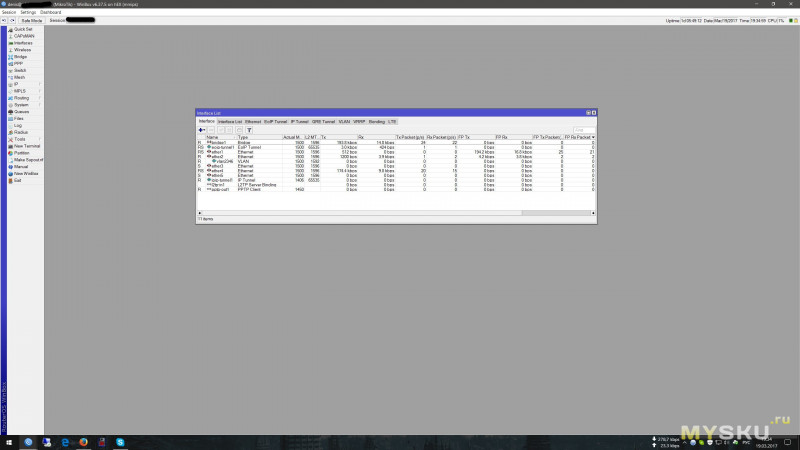

После этого сделал маленький хвостик для соединения маршрутизаторов и подключил питание через PoE-интерфейс. Далее заходим в программу управления Winbox (брать тут: mikrotik.com/download/winbox.exe) через вкладку Neighbors в которой отобразится новое устройство. Так как новый маршрутизатор будет иметь отличающейся от моей подсети IP то проще на него постучать через MAC-адрес. Логин admin Пароль пустой.

Попадаем в окно-управления роутером:

Первое что делаем, это сброс заводской конфигурации и обнуление настроек:

После перезагрузки маршрутизатора заходим в настройку пользователей System/User и создаем нового пользователя с каким-нибудь боле-менее нормальным паролем, пользователя admin отключаем (красный крестик вверху окошка пользователей):

Заходим в сервисы: IP/Service и отключаем то, что не будем использовать. Оставляем доступ через Winbox и на всякий случай через SSH. Два раза щелкаем по сервису и прописываем для каждого сервиса доступ только из локальной сети или с тех внешних адресов в которых вы уверены. Настоятельно рекомендую отключить доступ через браузер (у меня он включен, но ограничен по локальной подсети).

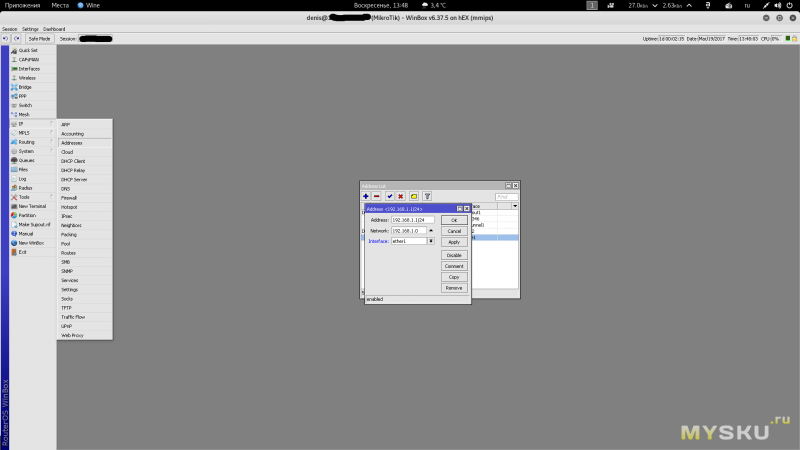

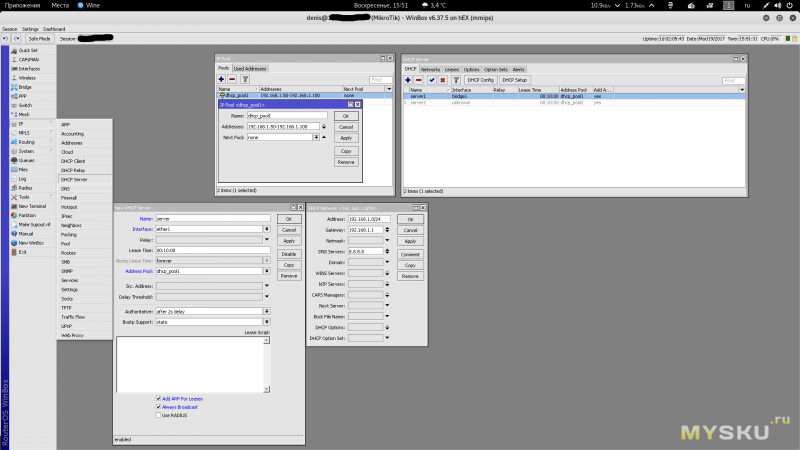

После этих базовых настроек приступаем к конфигурированию сети:

Настройка Сети:

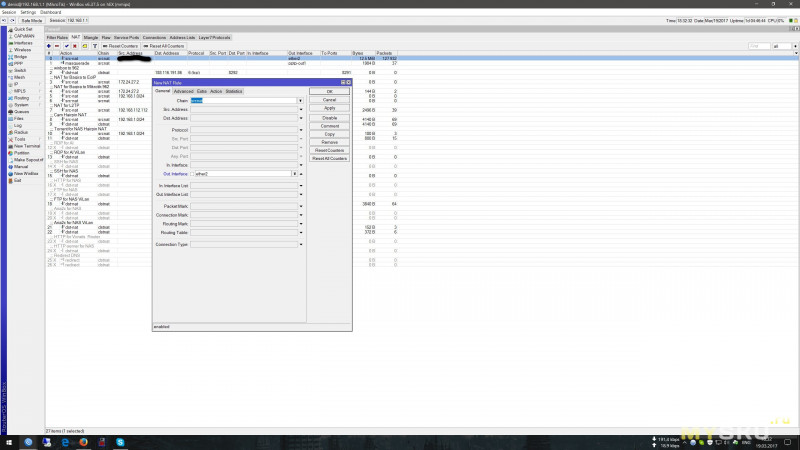

Следующий большой шаг это фаервол и NAT. Я буду писать настройки исходя из своих предпочтений и требований в безопасности сети. Поэтому попрошу не пугаться все правила постараюсь объяснить, а так же логику их написания. Погнали:

Firewall, NAT и DHCP-client

Теперь можно обновить прошивку устройства. Сделать это достаточно просто: идем в System/Packages и в появившемся окне нажимаем check update

Если на сервере есть более свежая версия прошивки — ее будет предложено скачать и установить.

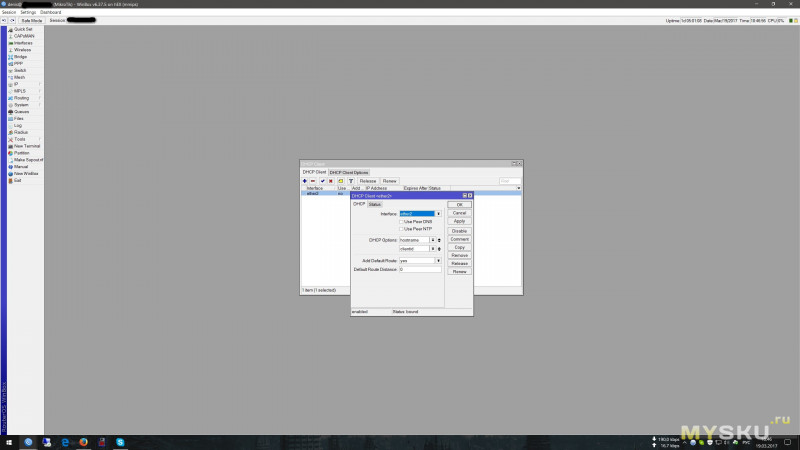

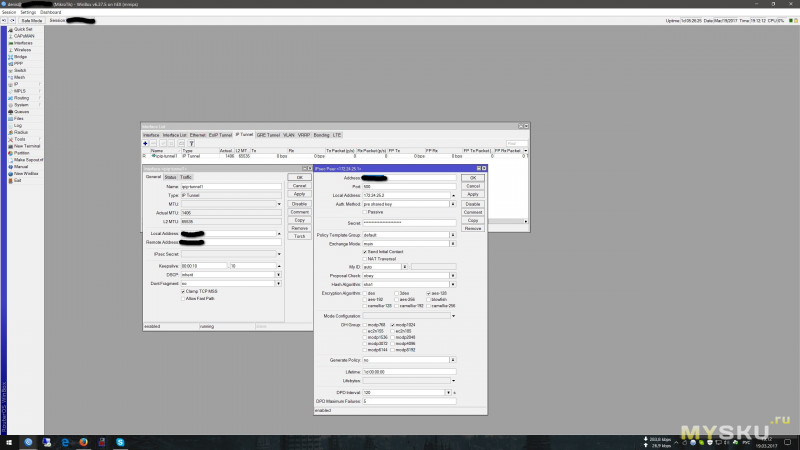

Двигаемся дальше, создаём туннели:

Создание туннелей и их применение

Параноики на марше или Скрипты.

Работа со скриптами, реализация недокументированных возможностей и творческого подхода.

Самым удивительным для меня в устройствах микротика стала возможность практически не ограниченного творчества и реализации того что нужно, но чего изначально нет :) Я заинтересовался, стал рыть инет и искать информацию. Признаюсь честно, то что у меня реализовано в моей конфигурации является в большей части компиляцией разных идей с форумов микротика, но то что есть и то как оно работает очень ясно дает представление, что сравнивать эти роутеры с обычными домашними сложно. Пожалуй такую же гибкость дают варианты на OpenWRT, однако там есть куча особенностей и подводных камней: не со всеми роутерами их прошивки нормально работают (я об этом писал в прошлом обзоре) и далеко не все роутеры нормально поддерживают. Тут же из коробки очень стабильный роутер и полная поддержка производителя. В общем приступим:

1. Скрипт который подвешен к Netwatch

2. Сообщение о новом IP в сети.

3. WiFi защита

4. Сообщение о коннекте на L2TP

5. BackUP на NAS

Что я могу сказать в заключение? Своей цели я достиг: на работе скорость, которая идет по домашнему туннелю поднялась до 40 Мбит нагрузка на проц не превышает 20%. Домашняя сеть больше не уходит в задумчивый даун пока работает туннель. Кроме того лишними для меня гигабитные порты точно не будут и надолго не останутся пустыми. :)

В целом, мне кажется, что купив такой роутер, человек начнет интересоваться, развиваться и изучать что-то новое. Он получит стабильную железку, которая выполнит практически любые его сетевые задачи и потребности. Сложна ли настройка? Думаю что поначалу кажется что да, ведь нужно сделать много непривычных действий, однако руководств море и ставя галочки по шагам сложно ошибиться, да и по сути негде там особо блукать. Кроме того в каждом микротике есть кнопка быстрой настройки, которая сделана производителем на откуп желающим «чтобы нажал и заработало» она самая верхняя в списке меню Winbox и будь моя воля я бы ее спрятал и отключил от греха подальше. Так как ткнув в нее случайно можно нарушить работающую конфигурацию ))) (даже простой заход туда может пагубно сказаться на текущих настройках).

Не бойтесь чего-то нового, глядишь появится и у вас дома интересная железка, которую можно смело называть роутером, «который может все» (или почти все).