Каждый день мы выходим в интернет. Читаем новости, проверяем почту, делаем покупки, общаемся с друзьями и коллегами. Мы даже не успели заметить, как интернет проник во все сферы нашей жизни и прочно там закрепился. Проблемы в вебе создают дискомфорт в нашей реальной жизни. Поэтому мы надеемся, что фаервол и антивирусные программы защитят компьютер от вирусов, как витамины и прививки защищают нас от гриппа. Но что это за вирусы? И только ли от них исходит угроза? Попробуем разобраться в этой статье.

Здесь мы расскажем об угрозах, которым мы подвержены при выходе в интернет. Как гласит древнее латинское выражение: «Предупрежден, значит вооружен», поэтому мы пытаемся предупредить проблему, чтобы потом долго и проблематично не бороться с ней.

Разделим условные угрозы на два вида и подробнее поговорим о каждом из них. Это:

- Баги в системе;

- Вредоносное ПО.

Баги в системе

Кибербезопасность можно сравнить с гонкой вооружений, которую мы проигрываем. И проигрываем не потому что недостаточно умные, а как раз наоборот. Мы слишком усложняем системы, внедряя все больше кода, увеличивая вероятность совершения ошибки. Сложность – это противник безопасности.

Когда я говорю «баг в безопасности» или «уязвимость», я подразумеваю одно и то же. Это синонимы. Багом называется ошибка, вписанная в программное обеспечение, а источник угрозы, вирус или хакер, может использовать этот баг себе на пользу.

Многие вспомнят такую критическую уязвимость в OpenSSL, как Hearthbleed. Она позволяла несанкционированное чтение памяти на сервере, и извлечение из неё закрытого ключа. Существовала такая уязвимость три (sic!) года, и на момент объявления её в интернете были уязвимы 17% защищенных веб-сайтов.

Многие из нас пользуются интернет-банкингом. Если сайт вашего банка был подвержен такой уязвимости, то для того, чтобы злоумышленник получил доступ к вашим данным, вам нужно было всего лишь авторизоваться. И все.

Пока код программного обеспечения будет писать человек, уязвимости в нем будут всегда. Люди склонны ошибаться, такова их природа. Для примера возьмём OS Windows. В ней миллионы строк кода, которые написал не один человек. Невозможно, чтобы в таком количестве не было допущено ошибок.

Нет идеально защищенного ПО. Баги могут существовать везде. Они могут быть в самой операционной системе, в проигрывателе, в почтовом сервисе, в продуктах Adobe, расширениях браузера.

Давно вы обновляли Internet Explorer или другие свои браузеры? Достаточно посетить веб-сайт с вредоносным кодом, который вы даже не заметите, а он уже установит вирусное программное обеспечение в ваш компьютер. Это ПО зашифрует содержимое компьютера и будет еще деньги вымогать. Работа вируса «Petya» на лицо.

Баги можно поделить на известные и неизвестные, или уязвимости нулевого дня.

Известные баги лечатся патчингом. Обновляйте операционную систему и программы, тогда такие баги будут вам не страшны. Куда опаснее баги нулевого дня. Уязвимость есть, вот она. Уязвимость может использоваться. А патча для её лечения еще не вышло, нет механизмов защиты.

От таких уязвимостей антивирусы используют «проактивную защиту». Простейший пример. Антивирусное ПО знает, что обычно делает вирус. Например, что вредоносное ПО любит читать содержимое дисков. В таком случае антивирус блокирует подозрительным программам или программам, запущенным виртуально, доступ к дискам, подозрительное ПО видит их как пустые.

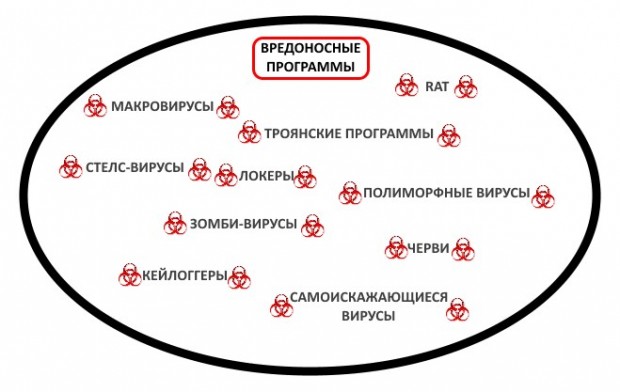

Вредоносное ПО

Следующим пунктом в нашем топе угроз идут вредоносные программы. Под понятие вредоносной программы подпадают все программы, которые написаны со злым умыслом. Все виды вредоносов мы рассматривать не будем, только основные, которым стоит придавать особое значение.

Макровирусы

В топе этого списка, к удивлению многих, будут макровирусы. Это вирусы, которые написаны на макроязыках, например, VBScript. Такие вирусы не зависят от платформ, и многие приложения для чтения файлов допускают встраивание макропрограмм в документы. При запуске такого файла программа может запустится автоматически, а пользователь даже ничего не заметит. Проще говоря, документы из пакета Office (Word, Excel, PoverPoint e.t.c.) могут иметь встроенные скрипты и макросы, которые запускают подобные макровирусы.

Представьте, что вы владелец крупного бизнеса. Вы ищите работников? Рассылаете им тестовые задания? Как много файлов возвращается вашему HR-у? Вы уверены, что на другом конце сети соискатель, а не злоумышленник, который хочет завладеть доступом к вашей корпоративной информации? Это повод задуматься и побеспокоится о своей защите.

Самый простой способ проверки – запустить такой документ на виртуальной машине Linux. В таком случае скрипт, написанный на VBScript, не запустится. К тому же зараженные файлы нельзя перезаписать в другом формате по команде «сохранить как…» или сохранить в другую директорию. Это важный отличительный признак зараженного документа.

Стелс-вирусы

Следующие в списке стелс-вирусы, которые скрывают свои действия от антивирусов. Делают они это путем перехвата сообщений к ОС и подмены их на ложные. Например, показывают пользователю или антивирусу оригинальное содержимое загрузочных секторов до заражения. Или перехватывают функции чтения или записи, чтобы скрыть факты изменения файла. Стелс-вирусы бывают и макровирусами. И нередко заражение происходит через файлы и документы.

Найти такие вирусы можно через загрузку с LiveСD, а антивирусами можно очистить загрузочные секторы. Конечно, если поведение такого вируса известно антивирусу. В ином случае поможет только переустановка системы с лоу форматированием.

Руткиты

Одни из самых плохих, неприятных и сложных в лечении вредоносов – руткиты. Это серьёзное программное обеспечение, которое даже в руках у неопытного злоумышленника может принести ему много бед, не говоря уже о жертве заражения. Разработкой таких вирусов и их эксплуатацией занимаются хакерские организации.

Руткит – это вирус, в котором собран функционал не одного вируса. Фактически это набор вирусных утилит, который работает с ядром системы. Он маскирует свои действия. Управляет процессами и событиями, которые происходят в системе. Собирает данные и может отправлять их на удаленный сервер.

Он сам заметает за собой следы вторжения в систему и может прятать другие вирусы, такие как:

- Снифферы – программы для перехвата и анализа траффика;

- Кейлоггеры – собирают информацию с клавиатуры;

- Троянские программы – имитируют работу программ, но на самом деле делают вредоносные действия. Предположим, скачали вы кейген для какой-нибудь программы. Да, она работает. Но в то же время он собрал информацию с вашего браузера и отправил её на удаленный сервер;

- Зомби вирус – включает компьютер в сеть ботнетов.

Руткит может поселиться во встроенном ПО. Например, если вирус проникнет в чип прошивки винчестера, то простым форматированием его уже не удалить.

RAT вирус

Это вирус, который предоставляет злоумышленнику удалённый доступ к вашей системе. Аббревиатура собрана из английского «Remote Administration Tool», в переводе значит «средство удаленного администрирования». Знаете, как работает Team Viewer? Так вот, RAT-вирус — это то же самое, только ему не требуется ваше разрешение. Самые известные из них на слуху: Havex, ComRAT, AlienSpy. То, что их можно найти как в свободном доступе, так и приобрести за небольшие деньги, делает этот вид угрозы достойным упоминания. Обращайте внимание, на внезапно открывающиеся/закрывающиеся окна или странное поведение курсора.

Вымогатели

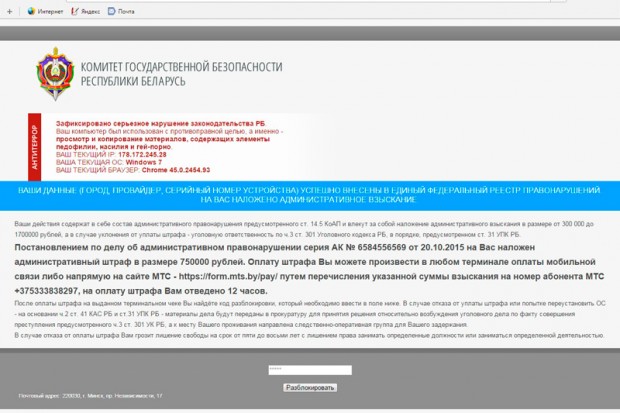

Ну и самые распространённые, одни из самых старых вредоносов – это программы вымогатели. Они берут под контроль вашу систему, шифруют ваши персональные файлы, и ключ дешифрации оказывается у злоумышленника. Затем следует сообщение о блокировке.

Существует два пути борьбы с вымогателями, и оба они неприятные. Во-первых, заплатить. Хакеры специально требуют не слишком большие суммы выкупа, чтобы стоимость зашифрованных данных перевешивала в пользу оплаты. Можно также попробовать взломать ключ шифрования, но есть риск потери всех файлов.

Однако не все вирусы-шифровщики, на самом деле, шифровальщики. Некоторые действуют по упрощённой схеме, блокируя доступ к операционной системе или другим программам, например, браузеру. Такие вирусы лечатся антивирусными LiveCD утилитами.

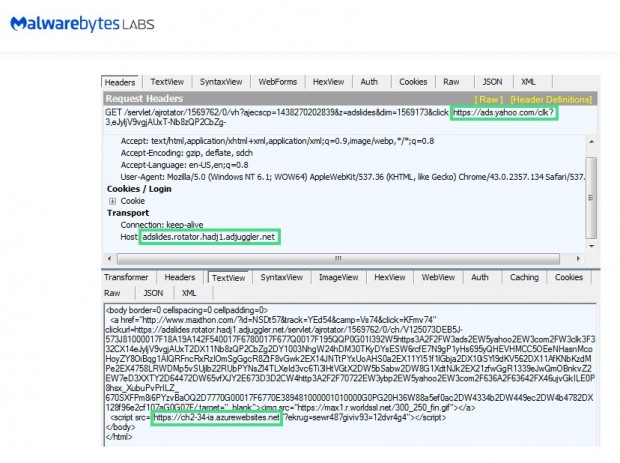

Вредоносная реклама

Еще одна серьёзная проблема. Вредоносная реклама – это онлайн-реклама, которая скрывает в себе вредоносный код. Все знают, что в Google или Яндекс есть рекламные сети. Сайты, работающие в этих рекламных сетях, устанавливают на своих страницах рекламные коды, в которых отображается реклама интересная пользователю.

Злоумышленники запускают свои рекламные кампании с определенными скриптами, которые работают сообща со скриптами из других локаций, и так далее, чтобы замести следы для модераторов рекламной сети. Переходя по такой рекламе, пользователь подвергается атаке и получает вредоносную программу.

Примером такого вредоноса может быть Adware программа, которая принудительно показывает вам рекламу без вашего на то согласия. Такие программы заменяют рекламную выдачу поисковой системы своей, перенаправляют на другие сайты и всячески борются со своим удалением путем создания собственных копий.

Большие корпорации могут бороться с такой рекламой благодаря огромной базе и ресурсам. Они первыми получают самую новую информацию от экспертов и имеют целые отделы, занимающиеся информационной безопасностью. К сожалению, рекламные сети поменьше почти безоружны перед такими вредоносами и могут защититься лишь от старых и известных векторов атак.

В заключение

Это далеко не все угрозы в сети, но мы рассмотрели самые важные, о существовании которых знать необходимо всем. Не нужно думать, что если ограничить свои посещения только известными сайтами, вы обезопасите себя. Сайт может быть скомпрометирован в любой момент, он может подвергнуться атаке вредоносной рекламы из рекламной сети. Мы надеемся, что эта статься помогла вам разобраться в видах угроз, а также дала достаточно вводной информации, чтобы выявить слабые места в своей защите.

Опубликовал: Константин Ёжиков

https://www.kv.by/post/1053352-trinadcat-kompyuternyh-ugroz-kotorym-podverzheny-vse