Мобильные устройства с их огромным информационным наполнением,которые постоянно подключены к интернету, могут быть как мечтой для применения бизнес-приложений, так и кошмаром для бизнеса от связанных со всем этим рисков. Для тех, кто работает в отрасли безопасности, фокус, главным образом, обращен на развертывании решений для обеспечения защиты. Однако сегодня мы находимся в ключевом пункте изменения подходов к обеспечению безопасности и основным требованием при этом является наличие нового взгляда на вещи.

Доступность связи, мобильных устройств и приложений, высокоскоростной беспроводной интернет, доступ к «облачным» службам на персональном уровне составляют требования к функциональности, которые предъявляет бизнес. В то время, как для некоторых «строгая изоляция» — соответствующее решение в этой ситуации, для других это великолепные существующие преимущества при ведении дел. Это означает, что все должны учиться жить с новыми технологиями и стараться изо всех сил заставить их надежно работать.

Часто, когда говорят о рисках применения смартфонов в бизнесе и при личном пользовании, то говорят о вредоносном программном обеспечении и утрате (утере, хищении) устройств. Например, по данным компании Eset, ежегодно 190 тыс. пассажиров лондонского такси забывают мобильные телефоны в салоне автомобиля. Каждый опрошенный водитель такси находит на заднем сидении автомобиля до восьми забытых телефонов в год. В Лондоне работает порядка 24 тыс. такси, соответственно, каждый день пассажиры оставляют в машинах примерно 520 телефонов, а ежегодное число пропаж превышает 190 тыс. По данным опроса, в 50% случаев устройства не заблокированы, что позволяет любому желающему получить доступ к информации в их памяти.

Но вместе с тем, нужно думать и о угрозе прослушивания вашего смартфона и даже об угрозах несанкционированного съема информации с микрофона вашего смартфона во время совещания. Но и это не самое опасное, гораздо страшнее другое. Перехватывая ваши разговоры, можно сформировать на их основе любой компромат, используя при этом разговор с вашим голосом.

Приведу несколько цифр.

- 70,7% пользователей хранят на своих мобильных устройствах конфиденциальную информацию как свою, так и своего работодателя.

- Криминал в России зарабатывает на сборе компромата, включая прослушивание мобильной связи, около 1 000 000 000 долларов США в год.

- Цена системы прослушивания от 2 000 до 50 000 долларов США

- Цена прослушивания 1 абонента – 1500 долларов ежемесячно

- При смене SIM-карты ваш голос будет засечен примерно после 30 секунд разговора

- 7000 долларов стоит подделка голоса и речи человека с использованием цифрового синтезатора

Итак, угрозы

На мой взгляд список основных возможных угроз безопасности при использовании мобильных устройств выглядит следующим образом:

- Перехват и прослушивание речи абонентов.

- Фальсификация речи абонентов с целью компрометации.

- Отправка сообщений SMS и ММS, которые содержат вирусы, осуществляющие кражу информации.

- Неавторизованный доступ к мобильному телефону.

- Вредоносное программное обеспечение, способное выполнять не санкционированные абонентами удалённые команды.

- Ложная аутентификация и авторизация ведет к несанкционированному доступу к информации, в том числе и путём подделки уникального идентификатора абонента.

- Ложная базовая станция, так называемая ловушка IMSI, которая понижает стандартный уровень шифрования и облегчает перехват и прослушивание информации мобильных телефонов.

- Дистанционное включение микрофона и камеры телефона, которое приводит к несанкционированному прослушиванию разговоров и несанкционированной фото- и видеосъёмке.

- Утрата данных из потерянных или украденных мобильных телефонов.

- Выделение гармоник сигнала микрофона с антенны мобильного телефона, которые могут быть перехвачены до того, как сигнал будет принят ближайшей станцией GSM-связи.

- Ближняя бесконтактная связь и взлом в непосредственной близости от мобильных телефонов — вскрытие защиты модулей беспроводной высокочастотной связи малого радиуса действия Near Field Communication (NFC), встроенных в мобильные телефоны.

- Небезопасное подключение к сетям Wi-Fi и мошеннические точки доступа, позволяющие злоумышленникам перехватывать информацию, передаваемую абонентами.

Рассмотрим поподробнее некоторые из описанных угроз, информация о которых уже давно известна.

Ложные базовые станции

Специальное устройство, называющееся «ловушка IMSI» (IMSI, International Mobile Subscriber Identity, уникальный идентификатор, прописанного на SIM-карте), притворяется для находящихся поблизости мобильных телефонов настоящей базовой станцией сотовой телефонной сети. Такого рода трюк возможен потому, что в стандарте связи GSM мобильный телефон обязан аутентифицировать себя по запросу сети, а вот сама сеть (состоящая из взаимосвязанных базовых станций) свою аутентичность подтверждать телефону не должна. Как только мобильный телефон воспринимает ловушку IMSI в качестве своей базовой станции, ловушка ISMI способна деактивировать включённую абонентом на своем аппарате функцию шифрования и далее манипулировать обычным открытым сигналом, передавая его дальше настоящей базовой станции.

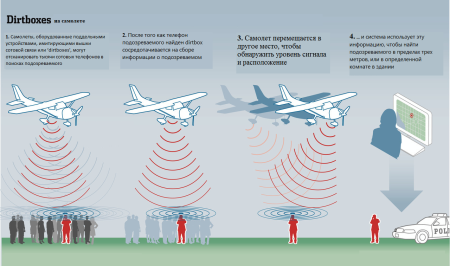

Сегодня данный трюк успешно используется американской полицией. По сведениям издания The Wall Street Journal, департамент юстиции США собирает данные с тысяч мобильных телефонов американских граждан посредством устройств, имитирующих сотовые вышки. Эти приборы, известные как «dirtbox», размещены на борту самолетов Cessna и предназначены для поимки лиц, подозреваемых в совершении криминальных преступлений. Вместе с тем, действие устройств затрагивает не только преступников, но и рядовых американцев. Согласно утверждениям знакомых с проектом источников, программа службы приставов U.S. Marshals Service действует с 2007 года и охватывает большую часть населения США.

Рисунок 1 Использование Dirtboxes на самолетах правительством США

60-сантиметровые «dirtbox» имитируют сотовые вышки крупных телекоммуникационных компаний и таким образом «выманивают» уникальные регистрационные данные мобильных телефонов. Технология, которой оснащено устройство, позволяет оператору собирать идентификационные данные и информацию о геолокации с десятков тысяч мобильных устройств всего за один полет. Даже наличие функции шифрования в телефоне не способно предотвратить этот процесс. Все мобильные телефоны запрограммированы на автоматическое соединение с самым сильным сигналом сотовой вышки. А ловушка «Dirtbox» идентифицирует себя как станцию сотовой сети, имеющую самый сильный сигнал (хотя это не так), и принуждает мобильные устройства отправлять на нее регистрационные данные.

Более того, с помощью ловушек IMSI на телефон могут посылаться ложные звонки или сообщения SMS, например, с информацией о новой услуге ложного оператора, в которых может содержаться код активации микрофона мобильного телефона. Определить, что у находящегося в режиме ожидания мобильного телефона включён микрофон, очень сложно, и злоумышленник спокойно может слышать и записывать не только разговоры по телефону, но и разговоры в помещении, где находится мобильный телефон.

Перехват и прослушивание речи абонентов

При создании стандарта связи GSM считалось, что прослушать чужой разговор в сетях GSM практически невозможно. В свое время Джеймс Моpан – директор подразделения, отвечающего в консорциуме GSM за безопасность и защиту системы от мошенничества заявлял: «Никто в мире не продемонстрировал возможность перехвата звонков в сети GSM. Это факт… Насколько нам известно, не существует никакой аппаратуры, способной осуществлять такой перехват». Но действительно ли это так? Ведь основным минусом сотовой связи, как и любой радиосвязи, является передача данных по беспроводным каналам связи. Единственным способом предотвратить извлечение информации является шифрование данных.

Основа системы безопасности GSM – три секретных алгоритма, которые сообщаются лишь поставщикам оборудования, операторам связи и т.д. A3 – алгоритм авторизации, защищающий телефон от клонирования, A8 – «служебный» алгоритм, который генерирует криптоключ на основе выходных данных алгоритма A3, A5 – алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров.

На сегодня в GSM-сетях используются две версии алгоритма А5: A5/1 и А5/2. Это разделение стало возможным ввиду экспортного ограничения на длину ключа шифрования в Америке. В итоге в странах Западной Европы и США используется алгоритм А5/1, а в других странах, в том числе России – А5/2. Несмотря на то, что алгоритмы А5 были засекречены, уже к 1994 году стали известны их детали. На сегодня об алгоритмах шифрования GSM известно практически все.

В A5 реализован поточный шифр на основе трех линейных регистров сдвига с неравномерным движением. Такой шифр зарекомендовал себя как довольно стойкий при большой величине регистров и некоторое время использовался в военной связи. В A5 используют регистры в 19, 22 и 23 разряда, в совокупности, дающие 64-разрядный ключ. При том, что длина шифра небольшая, вскрыть его «на лету» (а этого требует сама задача прослушки) не под силу даже довольно мощным компьютерам, то есть при должной реализации протокол связи GSM может иметь неплохую практическую защиту.

Но! Вот отрывок из приказа Минсвязи «Об использовании средств связи для обеспечения оперативно-розыскных мероприятий Министерства безопасности Российской Федерации»:

«В состав оборудования сетей электросвязи должны быть включены аппаратные и программные средства, позволяющие проводить оперативно-розыскные мероприятия из удаленного пункта управления путем взаимодействия этого пункта и оборудования электросвязи.

Должна быть предусмотрена возможность по команде из пункта управления конспиративного подключения выделенных служб безопасности каналов и линии к любым абонентским линиям (каналам), в том числе находящимся в состоянии установленного соединения.

[Должен осуществляться]… контроль исходящих и входящих вызовов (местных, внутризоновых, междугородных и международных) к/от определенных абонентов данной станции, а также контроль вызовов и заранее заданных номеров телефонной сети при исходящей связи абонентов этой станции.»

Смысл документа таков: обеспечить полный контроль за абонентами любых средств связи (в том числе мобильной связи). Видимо, поэтому в 64-разрядном ключе 10 разрядов просто заменены нулями. Кроме того, из-за многочисленных конструктивных дефектов стойкость шифра находится на уровне 40-разрядного, который легко может быть вскрыт любым современным компьютером за пару секунд.

Таким образом видим, что возможность прослушивания любого абонента в сетях GSM – это не только реальность, но и норма, закон (кроме прослушивания, выписана «индульгенция» на определение местоположения, фиксацию номера и многие другие «услуги»).

И ответ на вопрос, можно ли прослушать абонента сети GSM, найден. На сегодняшний день, в интернете выложено множество программ для взлома защиты протоколов связи GSM, использующих разные методы. Однако стоит учесть, что для расшифровки вы вначале должны перехватить соответствующий сигнал. На сегодня в мире существует около 20 популярных видов оборудования по прослушке трафика в сетях GSM. Более того, в свое время такая аппаратура была разработана российской академией войск связи имени С.М. Буденного, успешно используемая в течение ряда лет во многих управлениях МВД РФ.

Аппаратура для перехвата сигнала GSM, независимо от ее типа, быстродействия и цены, должны иметь следующие возможности:

- Контроль управляющего и/или голосового канала базовой станции;

- Контроль управляющего и/или голосового канала мобильного телефона;

- Сканирование всех каналов и поиск активных (в данной точке);

- Запись сигнала (или разговора) на жесткий диск (или другой носитель);

- Фиксация номеров вызывающего и вызываемого абонента.

Это основные требования к аппарату, способному перехватить сигнал сети связи GSM для последующей расшифровки. В подобных «средствах связи» среднего и верхнего ценового диапазона предусмотрена мгновенная расшифровка и возможность прослушивания сразу нескольких абонентов.

Фальсификация речи абонентов с целью их компрометации

Но мало того, что вас могут прослушать. Ваш голос можно просто подделать, сформировав предложения, которые вы никогда не произносили. Доказать же потом что это не вы, чрезвычайно сложно. Так, например, американские ученые из лаборатории компании AT&T разработали совершенно новую технологию синтезирования человеческих голосов. Программа может разговаривать любым голосом, опираясь на его предварительную запись. Кроме того, она копирует интонации и характерные особенности произношения, свойственные образцу. Создание каждого нового синтезированного голоса занимает от 10 до 40 часов. Сначала человека, голос которого хотят перевести в компьютерный вид, записывают. Затем голос переводится в цифровой вид и анализируется. Результаты поступают на вход программы синтеза речи. Программа в своем общем виде предназначается для работы в центрах обработки телефонных звонков в составе программного обеспечения, переводящего текст в речь, а также в автоматических голосовых лентах новостей. А кто мешает использовать подобное программное обеспечение для компрометации того или иного пользователя? Да никто!

Несанкционированные абонентами удалённые команды

О проблеме вредоносного программного обеспечения на мобильных телефонах сегодня, наверное, не знает только слепой и глухой, а также абсолютно ленивый человек. И тем не менее, вредоносов становится все больше и больше. Мало того, теперь они распространяются еще и сразу предустановленными в новых телефонах. Так, в ноябре 2014 года в ходе проведения оперативно-розыскных мероприятий сотрудники управления «К» задержали преступную группу, в которую входили 3 молодых человека, уроженцы Республики Казахстан, г. Москвы и г. Йошкар-Олы. Каждый из них выполнял четко отведенную роль. Организатор противоправного бизнеса, уроженец Республики Казахстан, принимал заказы, встречался с клиентами, а также проводил мастер-класс по установке программы. Уроженец г. Йошкар-Олы, дорабатывал программу, занимался продвижением специально созданного для противоправных целей Интернет-ресурса и рекламой, а третий участник группы являлся курьером.

Установлено, группа действовала на территории Московского региона более четырех лет. Злоумышленники продавали вредоносную программу клиентам за 550 евро и за указанный период реализовали более 1000 мобильных телефонных аппаратов с установленным вредоносным программным обеспечением. Доход, полученный преступным путем, составил свыше 25 миллионов рублей. После установления личностей всех участников группы по местам их проживания были проведены обыски. Обнаружено и изъято 20 мобильных телефонных аппаратов, 3 компьютера, флеш-накопитель с исходным кодом вредоносной программы, а также инструкцией к ней. Возбуждено уголовное дело по ст. 273 УК РФ (Создание, использование и распространение вредоносных программ). И вы до сих пор думаете, что вам нечего скрывать? Это вы так думаете!

Немного о предосторожности

Сегодня важно не только защитить компьютер от несанкционированного доступа. Ведь шифрование в сетях GSM не помогает защитить ваши переговоры от перехвата. Потому нужно заранее продумать вопросы защиты отправляемых текстовых сообщений (SMS, различные IM-мессенджеры), почтовые сообщения. Ведь записывать разговоры можно разными способами. Пожалуй, наиболее широко используемый – установка подслушивающего устройства («жучка») в соответствующем помещении. Необходимые устройства найти совершенно не сложно. Более того, сегодня появились уже трояны, записывающие переговоры с микрофона вашего компьютера и изображение с его видеокамеры. А завтра? Завтра, думаю, появятся соответствующие трояны и для смартфонов. Фантастика? Ничуть.

Защищаться программными средствами от подслушивающих устройств очень сложно. И если на компьютере вы еще можете надеяться, что у вас нет трояна, то на смартфоне… А тем более в помещении… Я б не стал. Бегать на улицу и говорить там? А где гарантия, что на вас не идет охота с помощью направленного микрофона?

Сегодня у многих руководителей любимым смартфоном является устройство iPhone. Но не стоит забывать, что весьма популярным способом прослушки является подаренный «жертве» смартфон с предварительно настроенным шпионским программным обеспечением, пример был приведен выше. Современные смартфоны предлагают множество средств для записи разговоров и текстовых сообщений, а спрятать программу-шпион в его операционной системе весьма просто. Особенно если вы приобрели так называемый «перепрошитый» смартфон. Смартфоны iPhone от Apple позволяют записывать все происходящее и далее выгружать полученный архив через встроенные службы компании. Согласитесь, если это не находка для шпиона, то что это. Да мало ли других существует возможностей для установки на вашем смартфоне шпионской программы?

Что делать? А вот это уже вопрос. На помощь вам придут все шире распространяющиеся системы шифрования голосовых, текстовых и почтовых сообщений. И если о шифровании сообщений электронной почты, файлов, жестких дисков и других носителей (USB-накопителей, смартфонов, планшетов и т.п.) говорилось неоднократно, то шифрование телефонных переговоров чаще всего пока еще новинка.

Программное шифрование

Шифрование телефонных переговоров чаще всего сводится к передаче голосового трафика по интернету в виде шифрованного трафика. Чаще всего шифрование осуществляется программным путем с использованием аппаратных ресурсов вашего смартфона. Несмотря на то, что данный (программный) метод имеет ряд достоинств, ему же присущ и ряд недостатков, которые на мой взгляд, значительно превышают его достоинства.

Достоинства программного шифрования:

- Легкость установки

- Использование одного смартфона

Недостатки:

- Необходим достаточно мощный смартфон, чтобы справляться с шифрованием-расшифровыванием голосового потока

- Дополнительная нагрузка на процессор будет способствовать более быстрому разряду аккумулятора, а так как сегодня редкие смартфоны способны отработать более суток в режиме разговора, это приведет к тому что вам придется постоянно заряжать ваш смартфон

- Наличие вредоносного программного обеспечения.

- Необходимость полного невосстановимого стирания смартфона перед его заменой. В некоторых случаях это возможно лишь в условиях сервисного центра.

- Более медленное, по сравнению с аппаратной реализацией, шифрование потока.

- Нуждается в соединении по каналам 3G и более высокоскоростным, иначе существенно падает качество расшифрованного голосового сигнала.

Аппаратное шифрование

Хотелось бы отметить, что в настоящее время уже существуют аппаратные шифраторы, подключаемые по каналу Bluetooth к вашему телефону. В данном случае может использоваться не только смартфон, а любой мобильный телефон даже без наличия современной операционной системы, главное, чтобы он обеспечивал устойчивую связь по каналу Bluetooth. При этом речь шифруется и дешифруется в соответствующем аппаратном модуле. Зашифрованные данные передаются по Bluetooth в мобильный телефон абонента и затем через сеть GSM сотового оператора другому абоненту. Шифрование непосредственно в аппаратном модуле исключает перехват незашифрованной речи и возможность утечки информации по вине сотового оператора. Аппаратные шифраторы неуязвимы для вредоносных программ, поскольку они работают под управлением своей уникальной операционной системы.

Зашифрованная речь передаётся через сеть GSM сотового оператора на мобильный телефон второго абонента и затем по каналу Bluetooth — на его шифратор, где происходит дешифрование. Дешифровать речь может только абонент, с которым ведется разговор, поскольку для связи с каждым абонентом предусмотрен свой ключ шифрования. Естественно это затрудняет перехват речи. Причем даже если микрофон вашего смартфона будет включен несанкционированно, внешним злоумышленником, то аппаратный шифратор, который кроме всего обладает функцией подавления микрофонов, сделает так, что злоумышленник услышит просто так называемый «белый шум» вместо вашего разговора.

Достоинства аппаратного шифрования

- Быстродействие

- Не подвергается атакам вредоносного программного обеспечения

- Невозможно снять сигналы речи с микрофона смартфона, так как в процессе работы микрофон перехватывает только белый шум, генерируемый аппаратным шифратором

- Не требует ресурсов смартфона, а, следовательно, не влияет на его разряд

Недостатки

- Вам придется носить в кармане два устройства (собственно смартфон и шифратор)

- Более высокая цена аппаратного шифрования по сравнению с программным

Вывод

Вывод, который можно сделать – если вам есть, что скрывать, нужно либо молчать и не пользоваться благами цивилизации, либо думать заранее о возможных рисках, связанных с общением. Какой тип шифрования (программный или аппаратный) вы изберете – решать вам. И решать это нужно абсолютно осознанно.

В.Ф. Безмалый

MVP Consumer Security

Microsoft Security Trusted Advisor

http://www.kv.by/content/334485-kak-zashchitit-informatsiyu-na-smartfone?utm_source=weekly_letter