Factory Reset Protection: новый подход к защите персональных данных в Android

Шестая версия самой массовой и популярной операционной системы в мире Android от Google помимо ряда различных улучшений, которые подробно осветили при её анонсе и запуске, содержит как минимум одну интересную, а главное полезную опцию безопасности, о которой не рассказали широко.

С каждым годом телефоны и планшеты становятся всё более технически продвинутыми и могут выполнять всё больше задач. Первоначально самыми ценными данными на устройствах были сообщения СМС, контакты, реже — заметки или файлы. Сейчас же при потере актуального устройства, используемого владельцем «на полную», злоумышленнику могут достаться контакты, сообщения, фото, пароли из приложений, данные банковской карты и доступ к ней, облачные хранилища, корпоративная почта, файлы — словом, очень много личной и ценной информации, с которой можно совершить разного рода махинации, начиная от пранков и заканчивая мошенничествами и вымогательствами.

Factory Reset Protection, или FRP в Android M, делает устройства на порядок более защищёнными при краже или утрате по другой причине, оставаясь фактически незаметными для владельца устройства.

Как работает Factory reset protection?

Как и было написано ранее, данная функция фактически никоим образом не усложняет жизнь владельца устройства, все, что нужно сделать для её активации на примере Nexus 6P от Huawei, это ввести в телефон данные аккаунта Google при первом запуске, а также задать пароль любого типа для защиты от несанкционированной разблокировки.

Шикарный Nexus 6P от Huawei

Отдельно стоит отметить, что в устройствах разных производителей реализация активации данной функции может разниться: так для Samsung на базе Android 6 опция находится в настройках Samsung account.

Не менее шикарный Samsung S7 Edge

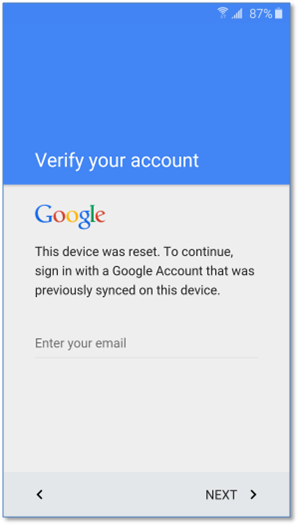

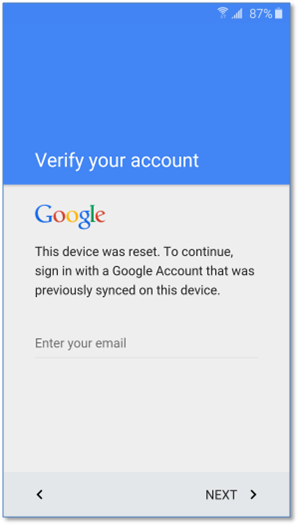

Для того чтобы понять, как это поможет в реальной жизни, давайте рассмотрим вариант с утратой телефона, защищенного FRP и паролем. Итак, телефон у злоумышленника, но подобрать пароль он не может (разумеется, ставить пароль 1234 явно не стоит, если в телефоне есть хоть что-то ценное). Если цель кражи сами данные, следующие этапы — это прошивка кастомного Recovery или с помощью ПО без стирания userdata. Первое не получится ввиду закрытого по умолчанию загрузчика, а во втором случае после включения телефон сразу же в обязательном порядке запросит доступ к сети и попросит ввести логин и пароль от Google аккаунта, которые использовались до этих операций, и пока это не сделано, пройти настройку телефона невозможно.

Наверняка среди читателей есть те, кто хорошо разбираются в Android, и они наверняка скажут, что можно прошить кастомное, то есть не официальное ПО без сервисов Google вообще или же сделать полный формат памяти перед прошивкой. В Google предусмотрели это, первое снова невозможно с закрытым загрузчиком, второе же не даст результата.

Таким образом, любое действие, направленное на сброс данных или смену ПО, приведет к запросу пароля и почты от введенного до совершенных действий аккаунта.

Как это устроено?

При выполнении условий для активации FRP данные для проверки помещаются в раздел памяти, который используется для хранения калибровок радиочасти устройства. Хитрость данного хода заключается в том, что эта область памяти однократной записи. Таким образом, перезаписать их или подменить просто невозможно без чрезвычайно серьезного подхода к делу, который будет заключаться в выпаивании модулей памяти и борьбе с новой криптографией Android. В остальных случаях злоумышленник получит телефон без данных, которым даже не сможет пользоваться.

iCloud activation lock против FRP — кто лучше?

Первооткрывателем такого механизма стала компания Apple с iCloud activation lock, так что без их сравнения описание было бы неполным, ведь решение от Google вышло позже, и наверняка не без оглядки на конкурента.

- Первоначальная настройка и необходимость задания пароля.

В последних версиях Android и iOS создание пароля запрашивается по умолчанию, но не является обязательным, так что тут паритет.

- Явное предупреждение при сбросе устройства к заводским настройкам из меню настроек.

Тут продукт Apple в явном виде попросит отключить опцию по предотвращению повторной активации только при прошивке через ПК/MAC не из DFU, в остальных случаях считается, что ввести пароль и зайти в меню сброса может только владелец устройства. Android нигде и никак не предупреждает о том, что что-то активировано при сбросе. С точки зрения безопасности это плюс, с точки зрения сюрпризов и юзабилити — минус.

- Подсказки и простота снятия блокировки владельцем устройства, которому известны и логин и пароль или их варианты.

В iOS показаны начало и конец адреса почты, который использовался на устройстве до сброса, в Android — нет. С одной стороны, это плюс к безопасности, с другой — хотя бы мизерная возможность снять блокировку своими руками в случае если устройство передали вам для использования, или же оно стало жертвой экспериментов детей.

Разумеется, любую или почти любую защиту можно взломать или обойти, это лишь вопрос необходимости и ресурсов для решения задачи. Но стоит помнить, что когда в Apple ввели данную защиту, число краж iPhone резко пошло на спад ввиду того, что разбор телефона на детали уж слишком специфичный и нетривиальный процесс для злоумышленника. Если появление данного механизма после большего распространения Android M на рынке приведет к такой же тенденции — это будет уже большой победой.

Тем же, кто планирует отдать своё устройство на базе Android M для постоянного использования детям, коллеге, родственникам или попросту продать, стоит помнить, что для деактивации FRP необходимо удалить аккаунты из соответствующего меню до сброса настроек, а также выполнить очистку данных из меню «безопасность».

Что в итоге?

Очень приятно, что в Google пусть и не публично и с большой помпой (что было бы логично, и вполне оправданно) всерьез взялись за аспект защиты персональных данных пользователей, коих в сервисах компании хранится огромное множество. Пусть FRP и не идеальная система защиты, но для большинства ситуаций её возможностей, вкупе с экстренной возможностью по удаленному управлению Android устройством, должно хватить большинству

https://geektimes.ru/company/mvideo/blog/275000/

|